Secondo quanto riportato da Ericsson nel suo Mobility Report di giugno 2016 [1], i dispositivi connessi passeranno dagli attuali 15 miliardi a circa 28 miliardi nel 2021. Una crescita record in massima parte legata alla diffusione di una serie di nuovi oggetti connessi alla rete globale che spaziano dagli indossabili, alle reti di sensori, dagli elettrodomestici smart fino alle automobili e agli aerei e che compongono globalmente l’Internet of Things (IoT).

In questo contesto il 5G gioca un ruolo fondamentale sia come volano per la crescita dell’IoT sia come infrastruttura tecnologica sulla quale porre le fondamenta della sicurezza dell’enorme mole di dati che verrà scambiata nei sistemi di futura generazione.

Lo sviluppo dell’IoT cambierà l’utilizzo della rete non solo aumentando il volume del traffico generato, ma soprattutto definendo una nuova tipologia di traffico, diverso da quello generabile da un utente umano. Questa nuova tipologia di traffico porta con sé evidenti rischi di sicurezza e alcuni motori di ricerca disponibili online come Shodan e Thingful permettono di navigare l’IoT e di avere un’idea dello stato della sicurezza nell’IoT.

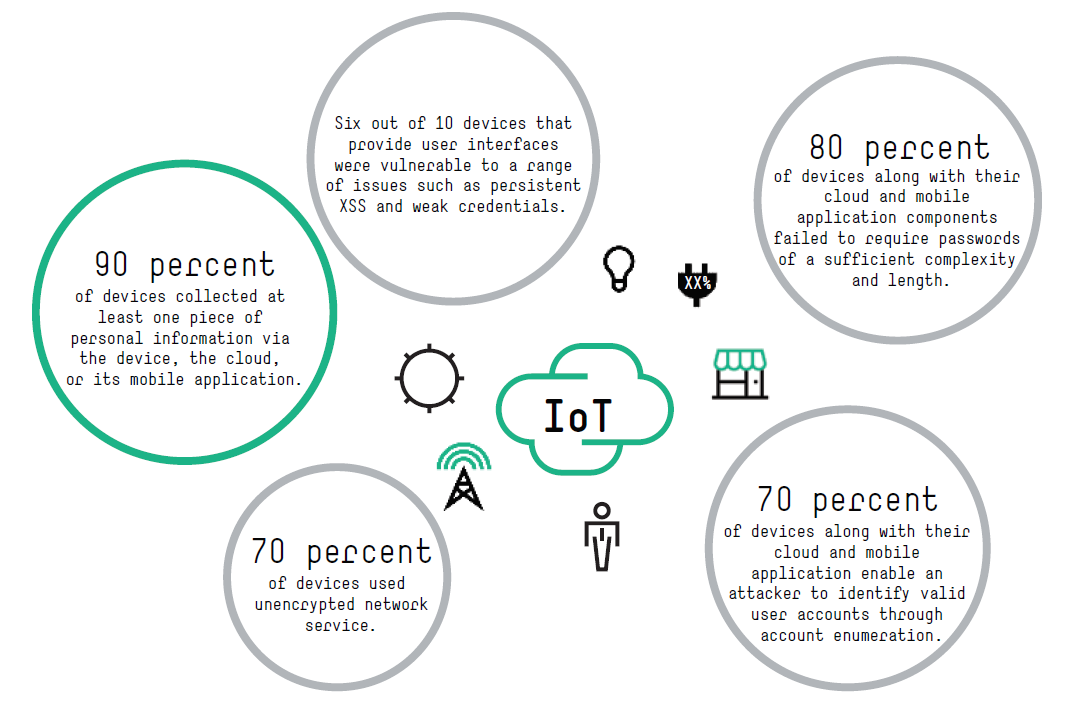

Dalle webcam ai sistemi di videosorveglianza, dai semafori ai sistemi SCADA molti degli oggetti esposti sulla rete globale presentano vulnerabilità di sicurezza e problematiche connesse alla tutela delle informazioni personali che trattano. L’Internet of Things Research Study prodotto da HP nel 2015 [2] rivela infatti che circa l’80% dei dispositivi analizzati presenta problematiche connesse alla privacy (Figura 1).

Figura 1. Problematiche di sicurezza dei dispositivi IoT, Fonte: HP – Internet of Things Research Study – 2015

Come detto, in questo contesto il 5G rappresenta l’elemento tecnologico abilitante per i nuovi modelli di business che si generano per i diversi verticals grazie all’esplosione dell’IoT ed è chiamato a porre la dovuta attenzione alla protezione dei dati e dei canali di comunicazione allo scopo di estendere le strategie di sicurezza ICT adottate nelle reti di telecomunicazioni fino ad oggi disponibili, e di valutare come possano essere adattate al contesto e alle esigenze dell’IoT.

A conferma di quanto sia centrale e strategico il ruolo del 5G nello sviluppo sicuro dell’IoT è utile considerare quanto apparso nella recente pubblicazione del NIST circa la sicurezza delle Network of Things [3]. In particolare l’istituto americano nota come un problema di sicurezza sul canale di comunicazione possa apparire all’esterno come un problema dell’intera applicazione che ne fa uso minando la fiducia che l’utente finale ripone nella sicurezza dell’applicazione stessa. In questo senso la sicurezza della rete non è solo elemento portante per costruire applicazioni sicure, ma anche condizione necessaria per lo sviluppo e la diffusione delle applicazioni stesse.

I requisiti di sicurezza dipendono tuttavia dal particolare caso d’uso e dal vertical preso in esame e spesso sono in contrasto con altri requisiti come quelli di energy efficiency. Inviare e ricevere traffico di rete cifrato e processarlo, ad esempio, aggiunge complessità ai dispositivi, ne aumenta i requisiti computazionali e di conseguenza il consumo energetico oltre ad aumentare i costi di gestione per la manutenzione delle funzionalità di sicurezza.

Per molte applicazioni IoT in ambito energia e industria 4.0, quali smart metering e smart supply chain, bassi consumi e costi di gestione sono un requisito imprescindibile e dunque si rende necessaria una soluzione di compromesso. In altri casi, come quello delle applicazioni di e-health, i requisiti di sicurezza e in particolare quelli per la protezione delle informazioni personali non sono negoziabili e anzi diventano elemento fondamentale per la fornitura del servizio stesso.

Per la rete di nuova generazione si pongono dunque una serie di interrogativi da risolvere per garantire un livello di sicurezza adeguato alle esigenze di tutti i diversi attori: quali sono le funzionalità di sicurezza di base necessarie per ciascun vertical? quanto e come è possibile proteggere un dispositivo a basso costo? come cambiano gli scenari d’attacco prevedibili per la rete e i servizi offerti se si considerano questi dispositivi come trampolini per un cyber-attacco distribuito?

Per affrontare queste tematiche il 5G-PPP ha dato vita nel 2015 al progetto 5GEnsure [4] che è il primo ad occuparsi degli aspetti di sicurezza avendo come obiettivo quello di definire un’architettura di sicurezza condivisa fra gli attori principali del panorama 5G fornendo un contributo al processo di standardizzazione.

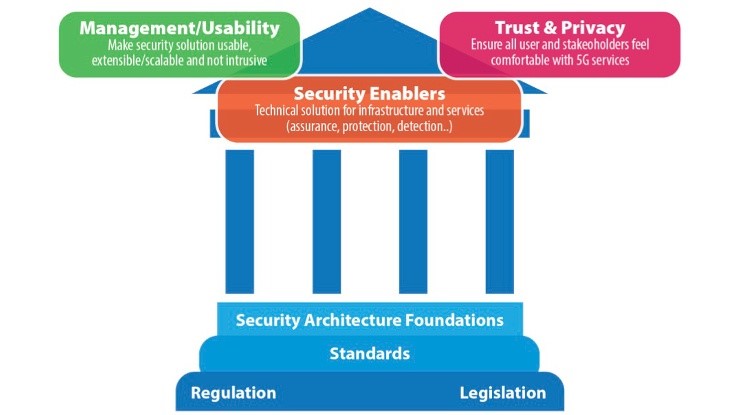

Figura 2. Architettura di sicurezza del 5G, Fonte: 5G Ensure Project – “5G Ensure Pillars”, Novembre 2015

5GEnsure ha iniziato a delineare l’architettura di riferimento prendendo come base quella descritta in ITU-T X.805 e definendo le funzionalità di sicurezza cardine (security enablers) che rappresentano le fondamenta sulle quali costruire la rete di nuova generazione.

- Autentication, Authorization and Accounting (AAA) – In questo ambito una delle sfide principali per le reti di nuova generazione sarà quella di estendere le funzionalità ad oggi disponibili sia verso l’utilizzo di nuove tecnologie sia verso il supporto a nuovi modelli di business. In particolare le esigenze dell’IoT spingono verso la realizzazione di funzionalità di autenticazione più leggere che permettano di snellire i requisiti, sia in termini di capacità di calcolo per i dispositivi sia in termini di overhead di traffico sulla rete, riducendo di conseguenza i costi.

- Privacy – L’aumento esponenziale dei dati condivisi derivante dallo sviluppo dell’IoT raccomanda per il 5G l’adozione di un approccio proattivo nella realizzazione di meccanismi atti a mitigare i sempre maggiori rischi in tema di protezione dei dati personali.

- Trust – I nuovi modelli di business e fornitura di servizio che il 5G porta con sé necessitano di un nuovo modello di fiducia visto che gli attori in campo e gli scenari di utilizzo aumentano e, di conseguenza, cambia il panorama delle minacce che occorre mitigare.

- Security Monitoring – A supporto delle altre funzionalità di sicurezza occorre prevedere un monitoraggio continuo della rete 5G attraverso la definizione di metriche ad hoc per identificare le violazioni alle politiche di sicurezza.

- Network Management and Virtualization Isolation – La rete 5G è chiamata a realizzare le funzionalità di sicurezza in modo flessibile, grazie anche alla virtualizzazione delle risorse di rete, e differenziato creando delle reti logiche distinte (network slices) sulla base delle necessità del richiedente. Tale differenziazione presenta inoltre il vantaggio di isolare logicamente le diverse tipologie di applicazione mitigando i rischi associati alle Software-Defined Networks.

L’architettura definita da 5GEnsure rappresenta tuttavia solo il punto di partenza poiché, data l’enorme diversità dell’ecosistema IoT, al fine di fornire adeguate garanzie di sicurezza a ciascuno dei verticals coinvolti, oltre alle funzionalità di sicurezza sarà necessario definire un’infrastruttura flessibile e il più possibile condivisa. Proprio a questo scopo si stanno intraprendendo a livello internazionale iniziative di standardizzazione che coinvolgono vari organismi, dall’ETSI all’ITU-T, dal 3GPP al Trusted Computing Group, allo scopo di definire opportune linee guida per far crescere la rete di futura generazione su solide fondamenta di sicurezza.

Note:

- Ericsson mobility report – on the pulse of the networked society, Ericsson, Giugno 2016

- Internet of Things research study 2015 report, Hewlett Packard Enterprise, Novembre 2015

- NIST Special Publication 800-183, Network of Things, Luglio 2016.

- 5gensure EU Project – http://www.5gensure.eu/