Premessa e contesto Italiano

Il mercato industriale è in forte evoluzione. Gli impianti produttivi sono sempre più digitali e interconnessi, si avvalgono dei Big Data per analizzare i dati e avere una visione da diverse prospettive: ciò permette al top management delle aziende di definire le strategie in modo più rapido, agile e appropriato. Si parla, a tal proposito, di quarta rivoluzione industriale, sostenuta da un piano Industry 4.0, che porterà a una produzione sempre più automatizzata ed efficiente, grazie all’interconnessione dei sistemi produttivi e dei prodotti stessi.

L’Italia, come secondo paese manifatturiero d’Europa, vedrà un profondo cambiamento derivante da questa nuova prospettiva, sia per quanto riguarda le infrastrutture cosiddette critiche sia per quelle di produzione.

Pensare di affrontare tutti i temi di sicurezza dei sistemi industriali con lo stesso approccio e la stessa metodologia utilizzata fino a oggi in ambito IT (Information Technology) sarebbe un errore imperdonabile. In questo contesto, i principi fondamentali della Cyber Security forniscono un dato sicuro quando sono rispettati (nell’ordine) i criteri di Riservatezza, Integrità e Disponibilità. Viceversa, in ambiente OT (Operation Technology) l’ordine di importanza di questi tre fattori è esattamente l’opposto: le caratteristiche “irrinunciabili” sono la Disponibilità e l’Integrità, mentre la Riservatezza ha un ruolo, di solito, meno rilevante.

In un’azienda industriale, infatti, un sistema deve essere considerato “sempre acceso” e, a seconda dell’utilizzo più o meno critico, deve prevedere sistemi ridondati a caldo e tempi di ripartenza ridottissimi, come confermano autorevoli report internazionali[1].

L’integrità del dato può poi essere ottenuta solo adottando soluzioni pensate, disegnate e sviluppate tenendo in considerazione l’intero suo ciclo di vita. Inoltre, sono indispensabili la tracciabilità degli accessi e una precisa registrazione in caso di correzione o variazione dei dati stessi.

Infine, è ormai dimostrato che il semplice utilizzo di sistemi di sicurezza perimetrali pensati per le applicazioni web e IT tradizionali sia inefficace se portato nel mondo OT, in quanto non è agevole definire regole per le connessioni e il filtraggio dei dati che possano essere valide per i sistemi industriali: porte, protocolli e regole sono diverse e specifiche a seconda che si tratti di dispositivi collegati alla rete di impianto o di sistemi di controllo e telecontrollo.

Ne consegue quindi che per “fare security” in ambito industriale devono essere previste soluzioni e approcci mirati, da integrare a quanto già previsto per la Cyber Security aziendale. Specifiche devono essere anche le competenze richieste, per capire e quindi proteggere in modo adeguato le applicazioni OT in reti di automazione, controllo e telecontrollo dai rischi informatici nell’industria e nelle Infrastrutture Critiche.

Il nostro paese si sta oggi muovendo per contrastare il fenomeno dei cyber attacchi, attraverso la creazione di nuove entità istituzionali che ostacolino i cyber-criminali. Da un punto di vista istituzionale, sono stati messi a disposizione alcuni preziosi strumenti, quali il Piano Nazionale per la Protezione cibernetica e la sicurezza informatica, pubblicato sulla Gazzetta Ufficiale del 31 Maggio 2017, che stabilisce la roadmap per l’adozione da parte dei soggetti pubblici e privati delle misure prioritarie per l’implementazione del Quadro Strategico Nazionale (QSN).

Situazione attuale

Il mondo industriale è sempre più colpito da attaccanti che intendono appropriarsi di informazioni strategiche e nel contempo creare problemi a infrastrutture critiche e impianti di produzione. Si leggono sempre più spesso notizie riferite ad attacchi industriali come quello subito da Renault e Nissan che, a maggio dello scorso anno, hanno visto fermarsi ben cinque impianti di produzione.

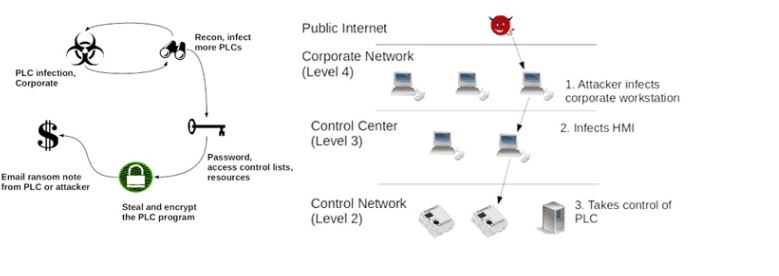

Attacchi di questo tipo non sono solo mirati al recupero di informazioni preziose, ma anche a creare disagi a infrastrutture critiche e, non ultimo, a minare l’incolumità dei cittadini. È molto interessante lo studio realizzato da alcuni ricercatori del Georgia Institute of Technology (GIT), i quali hanno creato un ransomware in un ambiente di laboratorio in grado di prendere il controllo di un impianto per il trattamento delle acque e di chiudere l’intera fornitura d’acqua di una città o avvelenare l’acqua stessa, aumentando la quantità di cloro in essa contenuta.

Figura 2 Simulazione Attacco

Fonte: Georgia Institute of Technology [2]

Risulta quindi evidente la necessità di utilizzare un approccio unico per la gestione dei propri impianti IT e OT anche perché molto spesso il mondo ICS (Industrial Control Systems) è colpito da attacchi che hanno sfruttato una vulnerabilità IT e che successivamente hanno impattato i sistemi SCADA (Supervisory Control And Data Acquisition).

Oggi il mondo industriale sottovaluta il pericolo in cui incorre rispetto alla portata delle minacce a cui gli impianti sono sottoposti. Inoltre, le aziende molto spesso non sono a conoscenza di aver subito attacchi, per due motivi fondamentali:

- La mancanza di consapevolezza che i propri impianti industriali possano essere oggetto di attacchi informatici;

- La mancanza di processi e soluzioni di sicurezza in ambito industriale.

Una ricerca del Sans Institute ha evidenziato che, nonostante la pubblicazione di un numero di incidenti sempre più alto in ambito OT, il livello di minaccia critico o moderato percepito dalle aziende nel 2017 è aumentato di poco rispetto al 2016.

La maggior parte degli intervistati non pensa che i propri sistemi siano stati sottoposti ad attacchi, specificando di non esserne a conoscenza. Ciò conferma che esiste una mancanza di consapevolezza dei rischi a cui gli asset aziendali sono sottoposti e che manca un approccio strutturato per valutare i rischi informatici o di altre categorie e l’individuazione di misure di sicurezza da inserire all’interno della propria infrastruttura IT e degli impianti industriali in base alla criticità e al valore degli asset aziendali.

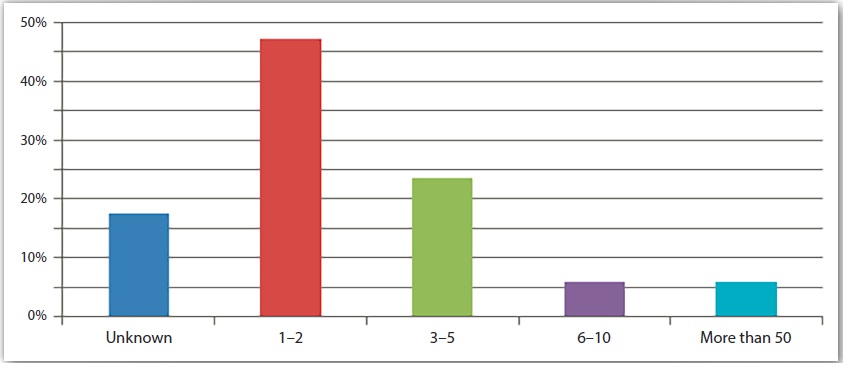

Aspetto non meno preoccupante è la dichiarazione del numero di incidenti che si sono verificati all’interno delle aziende; un’azienda su due, infatti, ha avuto almeno un attacco durante l’ultimo anno e il 25% delle aziende colpite ne ha registrati dai tre ai cinque. È necessario quindi provvedere all’implementazione di soluzioni integrate che ci permettano di prevenire eventuali attacchi informatici, ma anche studiare nuovi strumenti che ci permettano di monitorare tutti i nostri asset.

Fonte: Sans Institute

Ultimo aspetto interessante della ricerca effettuata dal Sans Institute è che il 46% degli intervistati dichiara di raccogliere informazioni sia dalla rete IT che da quella OT: perciò l’integrazione tra i due mondi sarà sempre più frequente e di conseguenza sempre più soggetta a nuove minacce e nuovi attacchi. Questo deve far riflettere le aziende sui rischi a cui sono soggette: bisogna lavorare su un approccio alla sicurezza strutturato e integrato che permetta di avere una visione globale della propria azienda e sapere quali siano le informazioni strategiche da proteggere e come tali informazioni fluiscano all’interno dei propri sistemi IT e OT. È fondamentale avere un approccio strutturato che coinvolga tutte le aree aziendali che vanno dal business all’IT a chi si occupa della gestione degli impianti industriali, grazie all’utilizzo di un processo di Risk Management.

Le Minacce

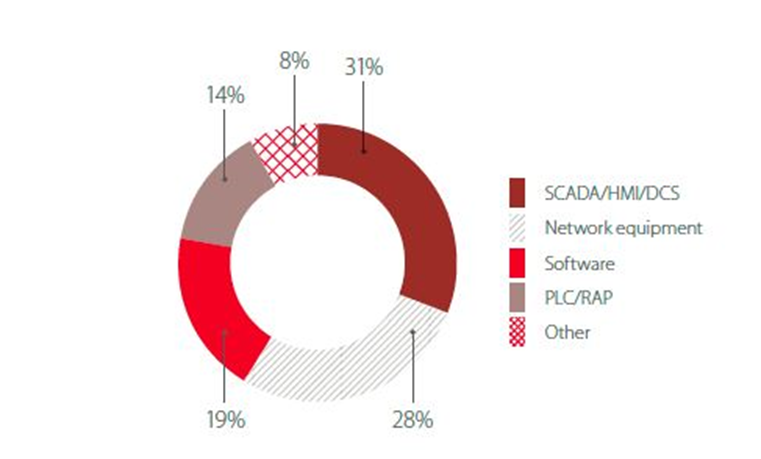

Oggi c’è una ricerca sempre più attenta nel cercare vulnerabilità in ambito ICS: la criminalità ha infatti compreso che il recupero di informazioni e la creazione di disagi ad aziende industriali può essere molto fruttuoso. Tale attenzione, che è possibile riscontrare da numerosi report internazionali, riguarda anche i singoli elementi delle infrastrutture industriali, in quanto la ricerca delle vulnerabilità è ormai focalizzata anche al tipo di impatto che si intende apportare.

Fonte: Positive Technologies

Una ricerca di Positive Technologies [3] ha rilevato 175.632 componenti ICS online utilizzando prevalentemente metodi passivi per raccogliere informazioni da fonti pubbliche quali Google, Shodan ecc. Ne risulta che il protocollo più utilizzato è HTTP e l’accesso a tali componenti può essere ottenuto attraverso l’utilizzo di password molto semplici.

E quindi?

Il settore industriale si sta concentrando sull’integrazione delle proprie reti IT e OT, ma ad oggi non è ancora sufficientemente percepito il rischio di tale integrazione e soprattutto non si è abbastanza consapevoli del fatto che la superficie degli attacchi informatici si stia ampliando.

È necessario pertanto intervenire ridefinendo l’approccio alla problematica, che vada oltre le competenze specifiche dei due mondi IT e OT, che ormai non viaggiano più su binari paralleli.

Ma la convergenza non è l’unica risposta da mettere in campo: vi sono tutta una serie di azioni per la sicurezza che anche il mondo IT, ritenuto tendenzialmente più maturo, fa ancora fatica a realizzare nelle aziende; ormai è imprescindibile che tali azioni siano implementate, e che lo si faccia in modo trasversale anche coinvolgendo il mondo OT.

Tra queste, la più importante è ripensare il modello organizzativo, attribuendo le responsabilità di sicurezza a un appropriato livello gerarchico che possa anche garantire la necessaria indipendenza decisionale rispetto alle specifiche esigenze dei responsabili dei settori IT e OT. Una figura che abbia la responsabilità della sicurezza dell’azienda, indipendentemente da dove e come essa si eserciti, può costituire un trait d’union che oggi serve per accelerare un approccio convergente.

In secondo luogo, è necessario implementare un processo di Risk Management che preveda come attori il Business, l’Information Technology e le Operation industriali. Orientare la gestione della sicurezza sulla base dei rischi è fondamentale per potersi adeguare alle nuove compliance europee (GDPR, NIS, …), in vigore proprio da questo anno. Una necessità evidenziata anche dai report internazionali, che illustrano uno scenario in cui sui sistemi OT non sono applicati i criteri di sicurezza di livello minimo per la protezione dei sistemi industriali, in quanto non c’è consapevolezza dei rischi a cui si è soggetti dalla fase di progettazione fino all’implementazione e all’esercizio dell’impianto industriale. L’orientamento risk based deve essere pertanto esteso a tutti gli attori che partecipano alla progettazione, al disegno, all’implementazione e alla maintenance di impianti e relativi sistemi di protezione.

Ciò introduce l’azione successiva: adottare criteri di protezione by design: gran parte delle aziende ne parlano solo da qualche mese grazie al nuovo regolamento europeo sulla privacy (GDPR).

Infine, l’ultimo intervento che si ritiene prioritario è quello relativo al monitoraggio della sicurezza, integrando e correlando le fonti di informazioni dei mondi IT e OT, per essere costantemente a conoscenza dello stato dei propri asset e per individuare e mettere in campo le giuste azioni a fronte di un attacco. È ormai dimostrato ampiamente come la capacità di reagire tempestivamente a una violazione possa minimizzarne in modo significativo le conseguenze. La complessità, in questo caso, sta nel riuscire a interpretare correttamente i diversi “idiomi” degli apparati che forniscono informazioni sullo stato dei sistemi IT e OT. Di nuovo, passare da un approccio “settoriale” a un modello convergente non è una scelta, è una necessità!

[1] Survey Securing Industrial Control Systems-2017, Sans Institute.

[2] Georgia Institute of Technology