Nella prima metà del 2021 gli attacchi ransomware hanno segnato ancora un aumento rispetto all’anno passato. Anche se di poco, 304,7 milioni di attacchi nel primo semestre 2021 contro i 304,6 dell’interno 2020, è facile prevedere un ulteriore sostanzioso incremento di queste attività criminali entro la fine dell’anno in corso.

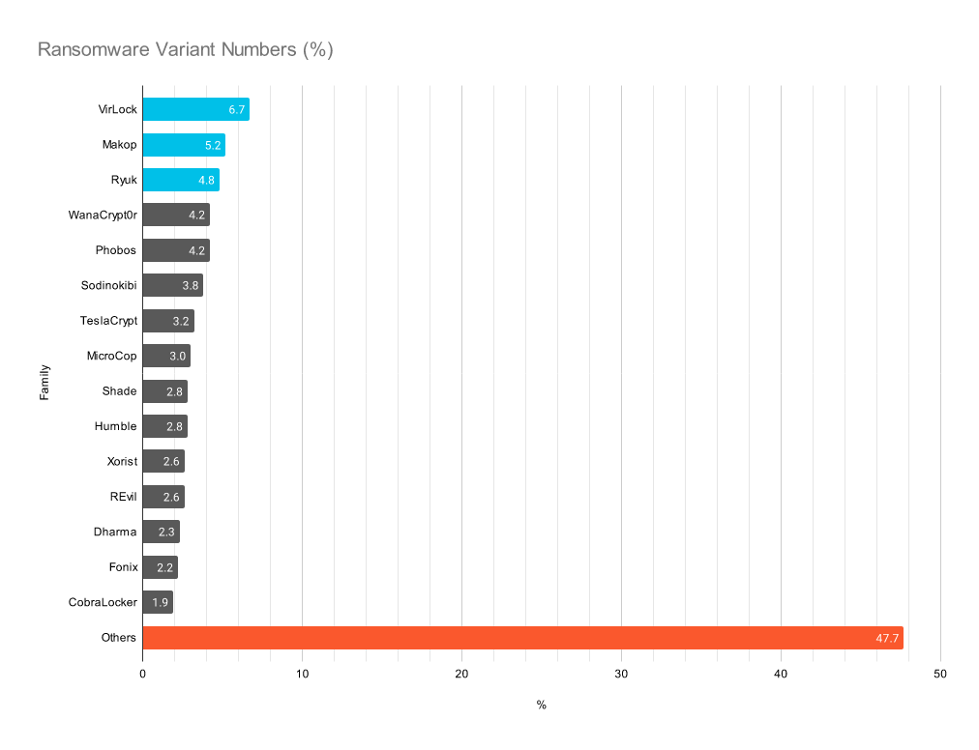

Nel primo trimestre del 2021, i ricercatori di sicurezza di Unit 42 hanno rilevato 113 diverse famiglie di ransomware e in base ai dati statistici, solo le prime 15 coprono il 52,3% del totale dei casi. Questo dimostra la diversità di questa minaccia e sottolinea quanto sia difficile estendere la copertura di rilevamento dei ransomware con una profilazione statica. Tra tutti, il 6,7% dei campioni di ransomware è rappresentato da Virlock, attivo dal 2014, dotato del maggior numero di varianti a causa del suo comportamento di tipo file-infector.

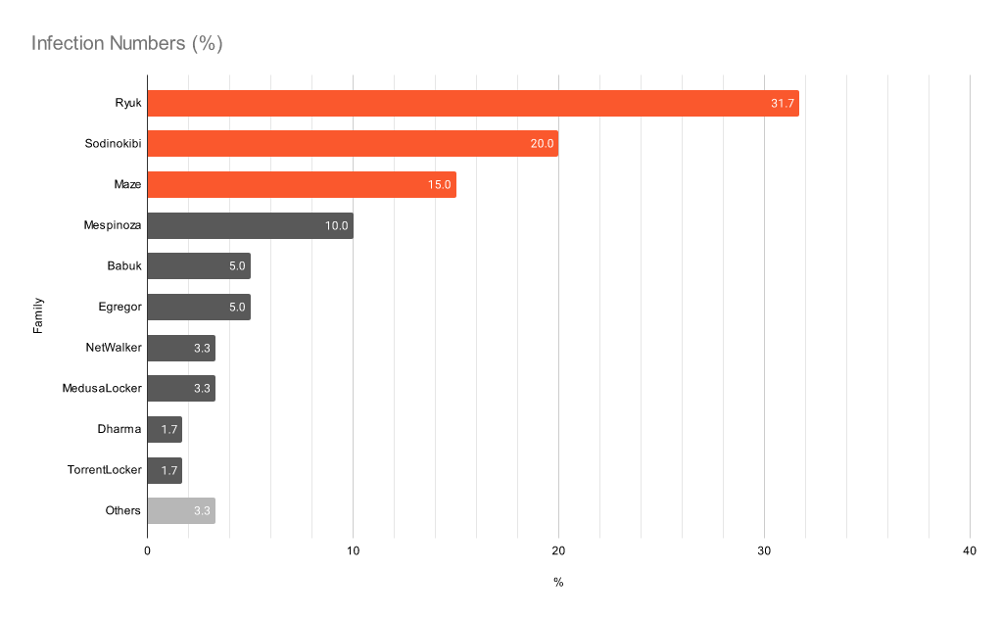

Un numero più elevato di varianti di malware non implica necessariamente una maggiore prevalenza. Alcune famiglie di ransomware non creano ogni volta varianti diverse, ma il rapporto di infezione per campione è alto, il che significa che gli attaccanti hanno usato lo stesso malware per un gran numero di vittime. Il secondo grafico mostra un risultato completamente diverso dal primo e deriva dal solo conteggio dei campioni di ransomware relativi a casi di infezione di più di cinque da parte dello stesso malware. Le prime tre famiglie sono Ryuk (31,7%), Sodinokibi (20%) e Maze (15%).

Classificando le famiglie di ransomware con questo filtro si ottiene una visione diversa di quelli dominanti. In questo caso le famiglie più attive sono Ryuk, Sodinokibi e Maze, seguite daMespinoza, Babuk, Egregor, NetWalker, MedusaLocker, Dharma e TorrentLocker.

Le e-mail sono ancora il metodo più efficiente per colpire con un ransomware. Il processo di consegna del malware tramite un URL può includere varie tecniche, ad esempio, i link possono essere pubblicati su forum o gruppi di chat, inviati da applicazioni IM, offerti tramite falsi freeware da scaricare, o allegati nelle e-mail. Il ransomware di hosting web può anche essere scaricato e installato con successo attraverso una catena di infezione multilivello tra diversi tipi di file. Ad esempio, AlumniLocker viene prima consegnato come un PDF di phishing, conduce al download di un archivio ZIP che contiene un downloader LNK che scarica ed esegue uno script PowerShell offuscato per installare infine il ransomware.

Per quanto riguarda le tipologie di file rilevate nel e la loro prevalenza, L’’EXE a 32 bit è il più comune. Altri tipi di file sono spesso utilizzati come primo stadio di infezione o downloader, come archivi, documenti e script. La maggior parte dei ransomware viene consegnata via e-mail con un allegato; il ransomware è compresso nei file archiviati con o senza protezione password. “Resume” o “portfolio document” sono esempi di nomi di file di archivio, che contiene uno o più parti di malware con icone di file di documenti falsi. Abbiamo inoltre osservato che Mailto (AKA NetWalker) tende a consegnare il ransomware in uno script PowerShell altamente offuscato. I documenti di exploit sono utilizzati raramente per consegnare il ransomware, un esempio è un exploit RTF che ha portato a scaricare e installare il ransomware Makop da remoto.