Il CSIRT Italia, il nuovo team per gestire la cyber-difesa nazionale italiana, ha individuato una nuova campagna di malspam che tenta di diffondere il trojan bancario Ursnif attraverso false email INPS, consegnando allegati Microsoft Office infetti a caselle di posta di utenze italiane.

Occhio alla false email INPS

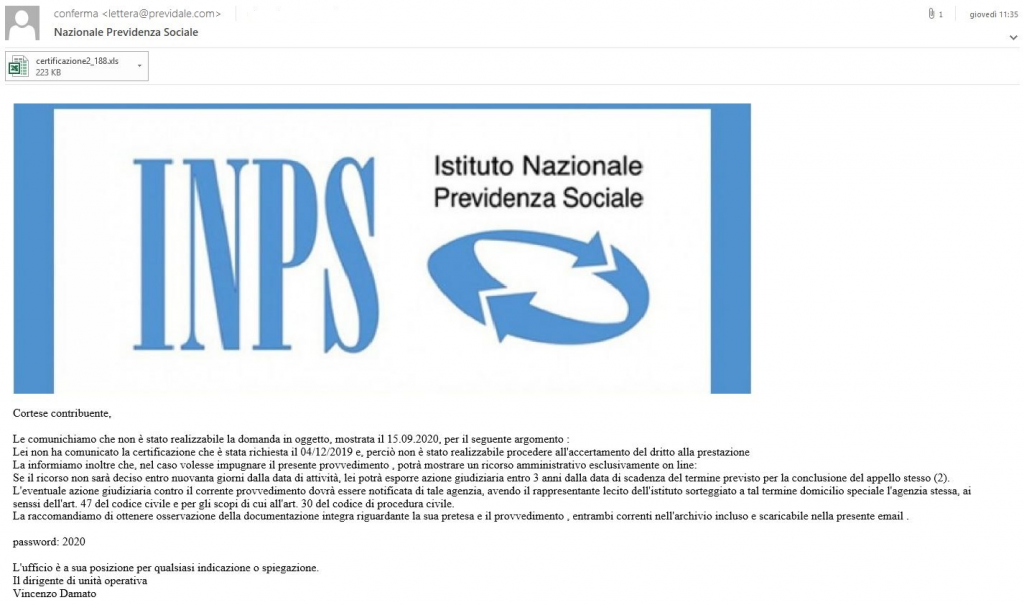

Il messaggio, avvisa l’ente di gestione cyber, sembra provenire dall’Istituto Nazionale della Previdenza Sociale (INPS), ma è una truffa. L’oggetto della email è variabile tra “Informazione Instituto Sociale” o “Nazionale Previdenza Sociale” e anche layout e contenuti simulano una fase email INPS.

Lo scopo è quello di ingannare il destinatario e spingerlo ad aprire un file allegato .xls il cui nome inizia con “certificazione” seguito da “n_nn” (dove “n” rappresenta una combinazione numerica variabile). Di seguito un estratto della email:

Il documento, spiegano i ricercatori del Csirt, è armato con una macro e, come osservato nei recenti casi volti alla diffusione di malware, utilizza una tecnica di elusione elementare che consiste nel richiedere una password “2020” di apertura file che è fornita all’interno dello stesso messaggio.

Una volta aperto il file, alla vittima viene richiesto di abilitare la visualizzazione e la modifica del contenuto, informando lo stesso che il documento è stato scansionato ed è privo di virus.

Da un’analisi effettuata sulle richieste DNS dei domini riscontrati, è possibile confermare che i target principali di questa campagna sono utenti distribuiti su tutto il territorio italiano. Di seguito, a titolo esemplificativo, viene mostrato il grafico di distribuzione e timeline degli eventi delle richieste DNS per il dominio gstat.sloleaks[.]com:

Il trojan bancario Ursnif

Il trojan bancario Ursnif, scoperto nell’estate 2018 si è diffuso in questi anni attraverso diverse campagne malspam sfruttando temi di vario genere ed ispirati a situazioni e/o eventi contemporanei. Questo tipo di malware finalizzato alla sottrazione di credenziali relative a servizi di home banking, continua purtroppo a rappresentare una reale minaccia che riappare periodicamente sfruttando sempre strategie diverse.

Non a caso secondo il recente rapporto di Check Point Research (Global Threat Index 05/2020) questo malware è entrato per la prima volta nella top 10 delle minacce rilevate, posizionandosi al quinto posto a livello globale.

Nello specifico in Italia, nel mese di maggio Ursnif si è piazzato al primo posto registrando un impatto sulle organizzazioni di oltre il 14% (contro una media mondiale del 2%).

Azioni consigliate secondo il CSIRT

Per far fronte a questa tipologia di attacchi, il Csirt consiglia di verificare attentamente le email ricevute seguendo le seguenti misure:

- limitare le funzionalità delle macro che attivano connessioni verso internet;

- diffidare dalle richieste di inserimento password in allegati sospetti;

- valutare la verifica e l’implementazione sui propri apparati di sicurezza dei seguenti Indicatori di Compromissione (IoC)