Mai come oggi, il tema della sicurezza informatica ha conquistato l’attenzione crescente di imprese, Governi e utenti finali di apparecchi e servizi di rete. Nel corso di quest’anno ci sono stati eventi particolarmente rilevanti a livello mondiale, tra cui il diffondersi di malware sempre più pericolosi, furti di dati e attacchi informatici tali da coinvolgere direttamente singoli utenti e grandi organizzazioni.

Adesso, che il 2018 sta giungendo al termine, viene da chiedersi come sarà il nuovo anno per la cybersecurity. Ma la fotografia scattata da McAfee, nel nuovo report ‘McAfee Labs 2019 Threats Predictions Report‘ non evidenzia nulla di buono, anzi.

Gli esperti si aspettano un rafforzamento delle famiglie di malware-as-a-service, stimolando il mercato dell’outsourcing degli attacchi e l’evoluzione di metodi di attacco sempre più innovativi e astuti. Di conseguenza, i dati aziendali, i dispositivi domestici dell’Internet of Things e la reputazione del marchio saranno sotto assedio, con i criminali informatici che utilizzeranno in gran parte i social media, il cloud e i telefoni cellulari come vettori di attacco sempre più importanti.

Nasceranno alleanze di cybercriminali

I criminali informatici stanno rapidamente rafforzando il mercato del malware-as-a-service alleandosi per vendere component d’attacco modulari. Questi one-stop-shop rendono più facile per i criminali, qualunque sia il loro livello di esperienza e abilità, l’esecuzione di attacchi di successo.

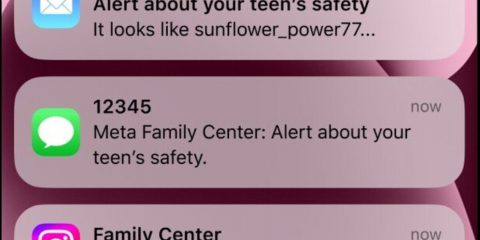

Questo consolidamento del mercato proseguirà nel 2019 e le organizzazioni che operano crimini informatici fioriranno come partner di consolidate bande informatiche che si occupano di attività illecite come il riciclaggio di denaro, le tecniche di evasione e gli exploit di vulnerabilità. Come dimostrato dalle conversazioni all’interno della comunità clandestina, si prevede un aumento di malware mobile, botnet, frodi bancarie, ransomware e dei tentativi di aggirare l’autenticazione a due fattori.

Con il rafforzamento della misure di sicurezza, i criminali devono necessariamente migliorare la loro inventiva. La disponibilità di componenti utilizzabili per attacchi modulari nel mercato illegale consentirà a chi vuole realizzare attacchi informatici di combinare e rivisitare le tattiche e le tecnologie impiegate abitualmente per raggiungere nuovi obiettivi.

Intelligenza Artificiale per eludere i controlli

L’accessibilità a tecnologie quali l’intelligenza artificiale in modalità as-a-service consentirà ai criminali informatici di sviluppare attacchi con tecnologie sempre più sofisticate in grado di eludere i meccanismi di sorveglianza. Con l’intelligenza artificiale, i criminali informatici avranno la capacità di automatizzare la selezione dei target, di analizzare le vulnerabilità della rete e di valutare lo stato della sicurezza e la reattività degli ambienti infettati per evitare di essere scoperti prima di avanzare con le fasi successive degli attacchi.

Strategie Stato-nazione riproposte per estorsioni ai danni delle aziende

I software bot utilizzati per amplificare la messaggistica ingannevole sono già stati creati e sono disponibili per essere venduti illegalmente. Seguendo le orme delle note e recenti campagne nazionali per influenzare l’opinione pubblica, i criminali informatici ripropongono i bot e sfruttano i social media per estersioni ai danni delle aziende minacciando i loro marchi.

Minacce sinergiche sempre più forti per il successo degli attacchi

I criminali informatici evolveranno la loro strategia abituale incentrata sull’impiego di una singola minaccia, a favore della combinazione di diversi tipi di attacco per bypassare le difese. Ad esempio, combinando phishing, stegware e malware fileless possono mettere in atto un attacco con obiettivi multipli. Queste super minacce sinergiche lavoreranno insieme, mettendo in difficioltà il tradizionale panorama di difesa e complicando il processo di identificazione e contenimento dell’attacco.

Cloud, Home IoT e Social Media sotto attacco

Con l’accesso a tattiche e strategie sempre più efficaci, i criminali informatici avranno la capacità di concentrare i loro attacchi su obiettivi più ampi e complessi. Nel 2019 infatti, prenderanno di mira proprietà intellettuale, dispositivi IOT nelle abitazioni e informazioni personali, rispettivamente attraverso cloud, telefono cellulare e social media.

Attacchi per il trasferimento di dati non autorizzato tramite il Cloud

Si prevede un significativo aumento degli attacchi mirati ad impossessarsi della grande quantiità di dati aziendali che si trovano nel cloud. Ben il 21% dei contenuti ora gestiti nel cloud contiene informazioni sensibili, come la proprietà intellettuale, i dati personali e quelli dei clienti. Gli scenari possibili includono attacchi nativi del cloud che mirano a WPI deboli o endpoint API non governati, ricognizione ed estrazione illegale dei dati nei database in cloud, e lo sfruttamento del cloud come trampolino di lancio di attacchi man-in-the-middle nativi nel cloud per lanciare attacchi di criptojacking o ransomware.

Attacchi all’IoT domestico tramite smartphone, tablet e router

Nuovi malware mobile cercheranno di attaccare smartphone, tablet e router per ottenere l’accesso agli assistenti digitali e ai dispositivi IoT domestici che controllano. Una volta infettati, questi dispositivi possono fungere da grimaldello per invadere l’abitazione del consumatore e possono fornire botnet, in grado di lanciare attacchi DDoS o concedere ai criminali informatici l’accesso ai dati personali e l’opportunità per perpetrare altre attività dannose come l’apertura di porte e la connessione ai server di controllo.

Attacchi all’identità personale tramite social media

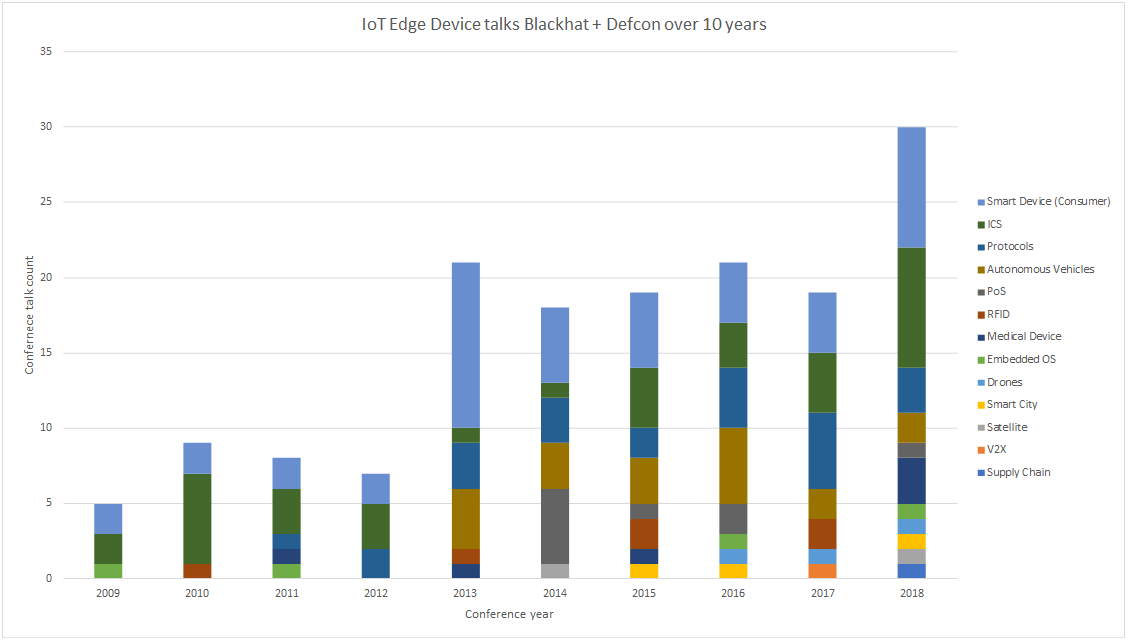

Nel 2019, i social media implementeranno misure aggiuntive per proteggere le informazioni relative ai loro iscritti, ma con l’aumento del numero di piattaforme, i criminali informatici saranno ulteriormente indotti a concentrare le loro risorse per attaccare ambienti ricchi di dati. Gli attacchi ad alto impatto, come quelli mirati ai sistemi di controllo industriale (ICS), hanno avuto successo in parte grazie all’uso di password statiche in tutti gli ambienti. Il successo di violazioni di social media e di altre varie piattaforme di identità e dispositivi edge fornirà agli avversari la chiave per lanciare attacchi simili in futuro.