Italia

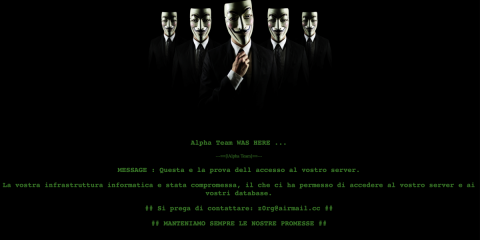

Il giorno dopo l’arresto di cinque Anonymous italiani, indirizzi email, password, codici fiscali di professori e studenti del Politecnico di Milano, della Bocconi, della Sapienza e delle università di Bologna, Pavia, e Torino e altri atenei italiani sono stati carpiti da alcuni hacker e messi in rete e l’informazione diffusa attraverso Twitter.

Le università intanto contano i danni e corrono ai ripari mentre gli hacker annunciano che “questo è solo l’inizio”.

La notizia ha riacceso i riflettori sulla necessità di proteggere le infrastrutture informatiche da attacchi esterni. Compito tutt’altro che facile, reso ancora più arduo dalla scarsa educazione di aziende ed enti pubblici in tema di protezione dei dati, soprattutto alla luce della crescente diffusione dei dispositivi mobili utilizzati da dipendenti e caricati di informazioni sensibili: documenti relativi a pazienti, clienti e dipendenti fino a proprietà intellettuale, dati finanziari e password.

I dati, che sempre più viaggiano al di fuori del perimetro della rete, diventano un obiettivo allettante per i truffatori informatici. E gli incidenti di sicurezza sono in aumento. Nel report di McAfee “Economie non garantite”, il gruppo di ricerca ha osservato una quantità di nuovo malware nella prima metà del 2009 (1,2 milioni di esempi unici) praticamente pari alla quantità complessiva rilevata nel 2008 (1,5 milioni).

I costi di mitigazione per un’unica perdita di dati possono superare rapidamente quelli per proteggere i dati fin dall’inizio. Infatti, nell’ultimo anno, una media azienda su

cinque ha subito un incidente legato alla sicurezza che ha causato all’impresa una perdita diretta di fatturato in media pari a 41.000 dollari.

Per minimizzare i problemi, McAfee ha realizzato un vademecum in 10 punti per le aziende.

Fase 1: Creare un elenco delle normative cui attenersi

Non mancano di certo le leggi, le normative e i mandati di settore cui le aziende devono far fronte. Mentre le aziende in settori estremamente regolamentati come la sanità, la finanza e la pubblica amministrazione un tempo erano le uniche ad essere interessate dalla conformità, oggi nessuna azienda è immune. Pubblica o privata; di grandi o piccole dimensioni; negli Stati Uniti, in Europa o in Asia: ogni azienda dovrebbe disporre di un piano di protezione ben progettato. Iniziamo col comprendere che un’azienda è soggetta alle leggi e normative di ogni regione geografica in cui opera. Quindi rendiamoci conto che la maggior parte di queste norme condividono due aspetti comuni: primo, tipicamente sono concentrate sulla protezione dei dati che possono identificare in modo unico una persona, un paziente, un cliente o un dipendente. Secondo, molte normative vengono soddisfatte se questi dati critici sono protetti tramite cifratura. Ovviamente, è necessario documentarsi su quelle specifiche valide per la propria azienda. Ma, in ogni caso, la protezione dei dati va implementata.

Fase 2: Identificare rischi noti per i contenuti

Che si tratti di conservare i numeri della previdenza sociale, informazioni sulla carta di credito o documenti medici, è fondamentale disporre degli strumenti giusti per analizzare la rete alla ricerca di rischi noti. Tali strumenti dovrebbero essere in grado di effettuare una scansione di condivisioni di file, database, archivi di content management e tutti gli altri vari repository di dati. In molti casi le aziende sanno dove risiede una parte dei dati, come un server utilizzato dal dipartimento finanziario o delle risorse umane, ma sono necessari meccanismi di discovery per individuare tutti i casi di dati sensibili. Potrebbe trattarsi di server legacy, desktop o altre postazioni da tempo dimenticate dal gruppo IT. Inoltre, il motore di discovery deve disporre di meccanismi di automazione per funzionare nel tempo, dal momento in cui vengono creati o aggiunti nuovi contenuti alla rete.

Fase 3: Parlare con gli interessati

Una protezione dei dati efficace inizia con una comprensione di alto livello dei dati importanti per ciascun interessato. Coinvolgerli chiedendo quali tipi di dati vengono generati e utilizzati dai loro dipartimenti. Chi maneggia quali dati? Come li utilizzano? Come collaborano? Dove conservano ed archiviano i dati? Da un punto di vista operativo, chi nel dipartimento specifico funge da contatto autorizzato per porre rimedio a qualsiasi problema possa verificarsi? Ciascun dipartimento conosce i propri dati, perciò non si tratta di un compito difficile. Ma è molto importante. Non sarebbe appropriato o pratico pensare che l’IT possa stabilire se un determinato tipo di dati è sensibile o meno.

Fase 4: Avere una chiara idea di dove si trovano i dati

Capire dove vengono memorizzati i dati potrebbe non essere così ovvio. Naturalmente, si trovano su file server, database e sui singoli computer. Ma cosa dire dei drive di backup, delle chiavette, degli smartphone e di altri dispositivi personali che i dipendenti portano in ufficio? E i sistemi che utilizzano a casa? Non bisogna limitarsi ai dispositivi che l’azienda ha formalmente consegnato ai propri dipendenti. È importante comprendere chi ha accesso a tutti questi sistemi e dispositivi personali. Fase 5: Impostare regole formali per la creazione e la modifica delle policy Indubbiamente ci sono varie persone che contribuiscono alle policy implementate per proteggere i dati aziendali. Sarà necessario pensare a come proporre, comunicare e implementare nuove aggiunte o modifiche alle policy per evitare qualsiasi interferenza con i normali processi aziendali. Fase 6: Implementare meccanismi di avviso e applicazioneNessuna strategia di sicurezza può dirsi completa senza meccanismi di avviso e reazione in tempo reale contro le minacce. Sono importanti le notifiche inviate agli amministratori IT nonché al personale delle risorse umane, del dipartimento legale e ai responsabili della conformità. Ma gli avvisi agli utenti finali possono essere inestimabili per educare e modificare il comportamento dei dipendenti per garantire una gestione appropriata dei documenti sensibili. Le azioni di enforcement vanno dalle semplici notifiche via e-mail di violazioni alla privacy a meccanismi più proattivi che impongono il passaggio di e-mail che contengono dati sensibili attraverso server di cifratura prima di uscire dall’azienda. In questo senso, le attività di enforcement possono prevedere il rifiuto di accesso a webmail, come Gmail e Yahoo! Posta e servizi di instant messaging pubblici, come Windows Live Messenger e Yahoo! Messenger, che sono dei canali noti per le violazioni di sicurezza.

Fase 7: Delegare controlli e responsabilità

Finora, abbiamo discusso dell’importanza di identificare i rischi per i contenuti e implementare policy e meccanismi per proteggere i dati sensibili. Sarà inoltre necessario delegare i controlli su policy e responsabilità qualora si verifichi una violazione. Chiaramente, responsabili diversi avranno bisogno di livelli di accesso differenti ai dati e alle policy che proteggono tali dati. Saranno necessarie una o più persone per identificare i documenti sensibili, definire le policy e poi riferire per essere certi che le informazioni siano state protette in modo appropriato. Ancor di più, comunque, delegare è fondamentale per le fasi di remediation che si renderanno necessarie se si verifica una violazione di sicurezza. Il proprietario dei dati di un dipartimento dovrebbe affrontare l’incidente o un responsabile della conformità? E se si verifica un problema di riconfigurazione sul desktop di un utente ed è richiesto l’intervento dello staff IT? E se la formazione degli utenti è un requisito? E come gestire i processi di remediation tracciandoli fino al completamento? È necessario implementare procedure di workflow per gestire tali incidenti. Inoltre, l’azienda deve assicurarsi che i dati sensibili che hanno scatenato l’incidente siano salvaguardati e accessibili solo a pochi utenti e manager privilegiati.

Fase 8: Sfruttare al meglio gli investimenti IT esistenti

Negli ultimi 15-20 anni, le aziende hanno investito cospicuamente in varie tecnologie Internet. Hanno sviluppato le loro reti. Hanno implementato applicazioni su tali reti. E hanno lavorato sodo per proteggere l’intero processo. Qualunque soluzione si decida di implementare per proteggere i dati sensibili dovrebbe sfruttare al massimo tali tecnologie, sia in termini di funzionalità che capacità delle persone. Per esempio, una soluzione ideale per l’applicazione delle policy dovrebbe inserirsi negli elementi dell’infrastruttura esistente quali gateway e-mail, switch di rete, proxy web e soluzioni di cifratura. Analogamente, la soluzione per la privacy dovrebbe sfruttare i sistemi di rilevamento delle intrusioni, i firewall e le soluzioni per la valutazione delle vulnerabilità che potrebbero essere già presenti nell’ambiente. In questo modo si avrà una miglior visibilità dell’attività di rete low-level e si incrementerà la precisione e l’efficacia complessiva della soluzione per la privacy.

Fase 9: Adottare un approccio che prevede l’utilizzo di una piattaforma

È importante assicurarsi che qualsiasi soluzione si decida di implementare offra una gestione centralizzata e gli strumenti di implementazione, applicazione e reporting più adatti per l’azienda. Un tradizionale approccio “best in class” può portare a trovarsi con una serie di soluzioni separate di fornitori differenti, che richiedono attività di manutenzione separate inficiando così l’efficacia della protezione. I costi per un approccio di questo tipo aumentano rapidamente. Il personale deve essere formato sull’utilizzo di più sistemi. Non si beneficia di una reportistica unica per tutta l’azienda. I requisiti di formazione per l’utente finale sono elevati. E, naturalmente, i vari vendor si incolpano l’un l’altro quando si verifica un problema. I clienti sono concordi ed anche alcuni studi supportano la tesi che un approccio che utilizza una piattaforma sia l’unica soluzione possibile. Una piattaforma unificata permette di iniziare con un’unica soluzione e aggiungerne altre quando necessario, senza dover replicare l’infrastruttura o doversi sottoporre a nuova formazione impegnativa. L’impiego di una piattaforma, inoltre, garantisce un’implementazione priva di problemi, e che le soluzioni di terze parti possano collegarvisi tramite interfacce note.

Fase 10: Strutturare la propria soluzione in base alle esigenze

Molti clienti preferiscono affrontare in prima istanza un progetto che si rivolge ad una necessità pressante. Iniziare con la protezione dei laptop, cifratura dei file, cifratura dei media rimovibile o anche prevenzione della perdita dei dati, sulla base delle esigenze specifiche.

Anche la società specializzata Symantec ha sottolineato come i recenti attacchi informatici agli atenei italiani abbiano riportato l’attenzione sul tema della protezione dei dati sensibili e sulla necessità sempre più stringente di un approccio olistico in termini di sicurezza IT.

“E’ importante – sottolinea Symantec – adottare un approccio che consideri in modo integrato il duplice obiettivo di assicurare sia la protezione dei sistemi critici da attacchi dall’esterno che di impedire la fuoruscita dall’interno dei dati rilevanti in mancata osservazione di policy che regolano l’accesso alle informazioni ed il loro utilizzo”.

E’ altrettanto importante prestare attenzione alla correlazione degli eventi e dei segnali che possono indicare che è in corso un attacco: “è fondamentale agire tempestivamente e bloccare la minaccia per evitare l’uscita di informazioni importanti per l’azienda e il conseguente danno economico e d’immagine”.