Quando si parla di Smart Car si può pensare alla classica DeLorean ma la realtà è molto diversa. Le auto intelligenti sono ben presenti sulle nostre strade e, stando ai dati, lo saranno sempre di più. Nel giro di 4 anni, infatti, il mercato relativo a queste automobili si stima possa raggiungere (e superare) i 150 miliardi di dollari.

Questa crescita vertiginosa porta con sé diverse implicazioni relative alla sicurezza. Non è utopico pensare che una terza persona possa “guidare a distanza” un’automobile. Purtroppo, non solo non è utopico: è realtà. Le vulnerabilità relative alle Smart Car sono ben presenti e, sfortunatamente, abbiamo molti esempi in cui queste stesse vulnerabilità sono state sfruttate.

Le tematiche legate alla CyberSecurity sono necessarie da affrontare. Questo ormai è chiaro. Ma il tutto è dovuto dal fatto che gli utenti (noi stessi che acquistiamo un’automobile) richiediamo un’iperconnettività sempre maggiore. Cosa implica questo per i produttori? Implica molto, soprattutto il fatto di dover tenere in considerazione le tematiche legate a: cloud, diagnostica da remoto, protocolli wireless,…

Smart Car: a cosa bisogna prestare maggiore attenzione?

Abbiamo precedentemente descritto da dove derivano le sfide che attendono (e attenderanno nei prossimi anni) i produttori di Smart Car. Le vulnerabilità sono annidate ovunque, ma ciò che rappresenta una vera preoccupazione sono i sistemi di comunicazione.

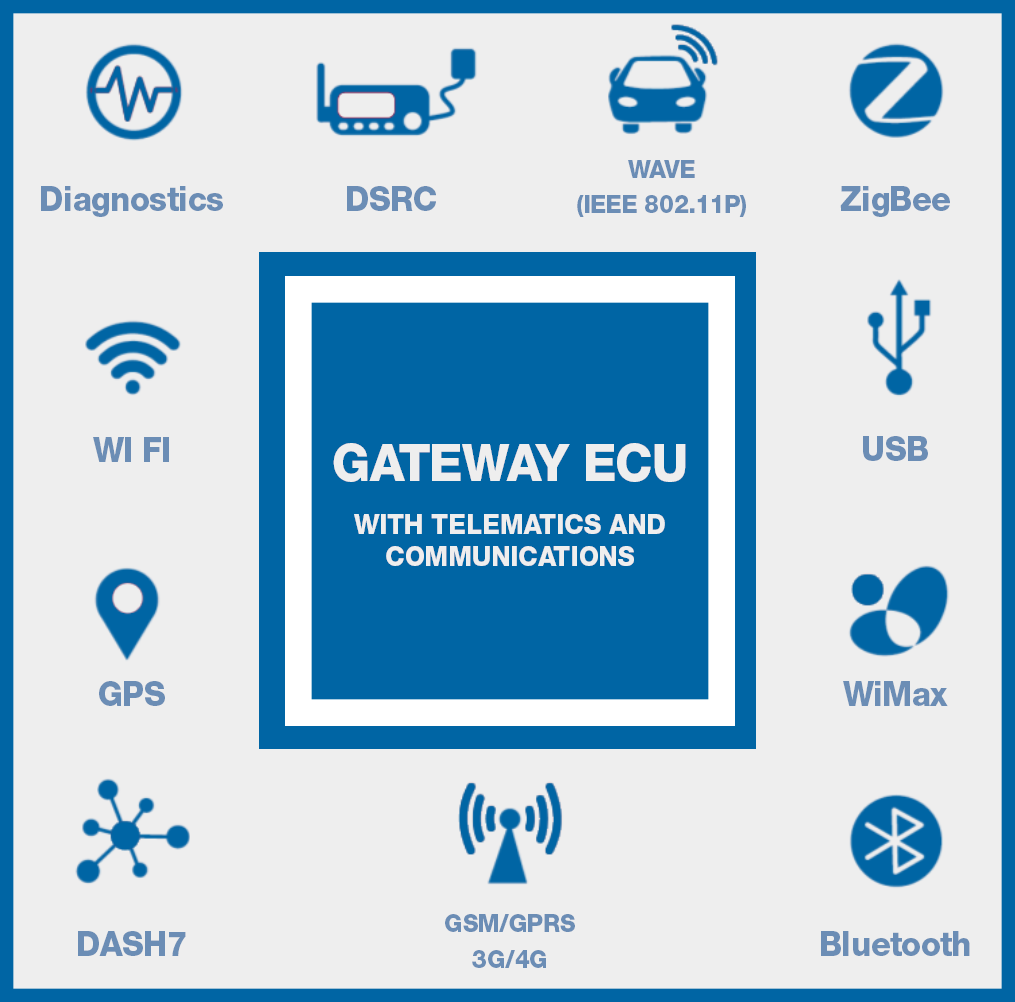

L’iperconnettività citata in precedenza (requisito preteso dai consumatori) implica una miriade di punti di connessione che può rappresentare un punto debole. Questa connessione “ossessiva” richiede una connessione anche tra provider: i vari produttori, per evitare sistemi incompatibili e potenzialmente carichi di vulnerabilità, devono essere capaci di operare in sinergia. Questo, tuttavia, prevedibilmente non sempre succede. Quando così avviene emergono le vulnerabilità che, dati i molteplici sistemi di comunicazione presenti in una Smart Car (GPS, DASH7, Zigbee, Wave (IEEE-802.11P), DSRC, Usb, Diagnostics e WiFi solo per citarne alcuni), mettono in serio pericolo le Smart Car stesse.

Smart Car: un paio di esempi di hacking

Le vulnerabilità potenzialmente presenti possono nascondersi ovunque – come abbiamo detto – ma i sistemi di comunicazione rappresentano una priorità per i produttori. Possiamo vedere ora concretamente qualche esempio: come vengono sfruttate le vulnerabilità? Ma, soprattutto, cosa avviene / può avvenire una volta che queste vulnerabilità vengono sfruttate? Di seguito una breve lista di attacchi subiti da famosissime case produttrici di automobili che mostra come chiunque sia vulnerabile.

Tesla

Cosa rispondereste se vi dicessero che è possibile prendere il controllo di un’automobile (non una telecomandata, ma una reale) a 20 kilometri di distanza? Questo è ciò che successo a Tesla.

Per poter dare una brevissima descrizione dell’attacco è necessario fare un passo indietro e spiegare cosa si intende con il termine Can-Bus. Il Can-Bus (abbreviazione di Controller Area Network) – attraverso un bus seriale che si trova dentro l’automobile – permette di collegare diverse ECU (Unità di Controllo Elettrico) tra di loro. In parole povere, il Can-Bus connette le componenti dell’automobile.

Tornando al Tesla Hack: un gruppo di ricercatori è riuscito sfruttando varie vulnerabilità presenti a controllare il Can-Bus. Una volta che si è riusciti ad accedere ad esso, per i ricercatori stessi è stato semplicissimo manovrare le varie componenti elettroniche dell’automobile.

Audi e Volkswagen:

Gli Hack e le vulnerabilità non hanno risparmiato nemmeno alcuni tra i più importanti colossi mondiali. Alcune vulnerabilità, infatti, sono state riscontrate nel sistema di Infotainment (neologismo composto dai concetti di Information ed Entertainment) delle automobili.

Cosa implicavano queste vulnerabilità? Le debolezze, di fatto, permettono ad un potenziale attaccante di prendere il controllo remotamente dell’automobile. La semplice esposizione di una porta ha permesso – utilizzando il punto di accesso WiFi dell’automobile – di ottenere il controllo al sistema di Infotainment. Questo, di conseguenza, ha offerto la possibilità di poter controllare l’automobile. Potenzialmente, per un Criminal Hacker, in questo caso sarebbe possibile accelerare e frenare al posto tuo!

Smart Car: il Framework di riferimento

Se ancora non fosse emerso da quanto finora detto: è necessario prestare massima attenzione a tutto ciò che concerne standard e sistemi di comunicazione. Nel mondo Smart Car, come abbiamo visto in precedenza, le vulnerabilità sfruttate per arrecare danni (e anche imbarazzo) ai produttori si annidano ovunque e per scovarle è necessario predisporre uno Smart Car CyberSecurity Framework efficace e che risponda alle reali esigenze di sicurezza.

Questo scenario espone le smart car ai seguenti Cyber Risk:

- Physical manipulation of devices,

- Loss of information in the cloud,

- Loss of sensitive information and integrity of the information,

- Session hijacking,

- Denial of service,

- Manipulation of hardware & software,

- Non authorized use of administration of devices & systems,

- Unauthorized use of software,

- Unauthorized installation of software,

- Malicious software,

- Code Injection,

- Advanced Persistent Threats (APT),

- Unauthorized access to information system,

- Unauthorised access to information network,

- Repudiation of actions,

- Network reconnaissance and information gathering.

Come si può sottovalutare l’importanza della sicurezza preventiva in un ambito dove un hacker può causare danni fisici e non solo economici? Questo è il vero punto focale di tutta la nostra analisi. Un Cyber Criminale che viola una banca o un ATM può rubare soldi, semplice. Ma un attaccante che si intrufola nei sistemi di una Smart Car, potenzialmente può uccidere.

Com’è possibile che il rischio sia così alto? Dove deve operare il Framework di riferimento per far sì che il rischio diminuisca drasticamente? A queste domande possiamo dare una risposta:

In primo luogo è necessario eseguire una mappatura degli asset che compongono le Smart Car. In questa categoria abbiamo: Body Control System, Chassis Control System, Power Train System e Infotainment System. In ordine questi controllano e coordinano:

- Luci, serrature, finestrini,…

- Le component per sterzare e frenare;

- Sensori, trasmissione,…

- Il sistema delle componenti multimediali.

Violando questi sistemi (anche uno di essi), indipendentemente dalla modalità utilizzata – sia essa il Man in The Middle o da remoto – risulta evidente come il pericolo sia massimo sia in termini di sicurezza fisica che economici.

In secondo luogo, possiamo dire che il CyberSecurity Framework relativo alle auto intelligenti deve operare su più livelli. E’ essenziale la sinergia delle azioni intraprese in termini di Tecnologia, Processi e Standard & Policy. Nello specifico, il Framework di riferimento deve includere attività periodiche ed approfondite che permettano di rilevare le vulnerabilità presenti nei sistemi. Emerge chiaro il bisogno di un layer di Sicurezza Preventiva (Attraverso attività di Vulnerability Assessment e Network Scan) che devono essere integrati da sistemi di sicurezza proattiva e predittiva. Questi sistemi di security dovranno essere integrati a bordo auto per evitare i delay temporali tra individuazione, avviso e patching.

Vulnerabilità e Patching: delay temporali

Facciamo ora riferimento all’ultima frase del paragrafo precedente: qui sorge una criticità di non poco conto. La vulnerabilità viene scoperta al tempo t0, e la relativa patch invece? Una volta identificata la vulnerabilità, è necessario del tempo affinché venga rilasciata la relativa patch ed è proprio in questo lasso di tempo che le attività criminali possono proliferare. Questo frame temporale è indefinito, tuttavia, non è ancora così preoccupante come quello che può intercorrere tra la release effettiva della patch di riferimento e l’azione pratica del proprietario della Smart Car che si adopera a fixare la vulnerabilità eseguendo l’upgrade in un’officina specializzata. Potenzialmente, questo tempo può essere l’intero ciclo di vita della Smart Car.

Risiede proprio in soluzioni a questi problemi il compito dei produttori / legislatori. La priorità è quella di garantire la sicurezza (sia cyber che fisica) agli utenti. Forse non l’abbiamo ripetuto abbastanza: potenzialmente potremmo avere vittime reali, non economiche.