1. Secondo il rapporto Clusit 2020, l’anno appena trascorso (2019), è stato un annus horribilis “in termini di evoluzione delle minacce cyber e dei relativi impatti, sia dal punto di vista quantitativo che da quello qualitativo, evidenziando un trend persistente di crescita degli attacchi, della loro gravità e dei danni conseguenti” (“Hic Sunt Leones”).

Gli attaccanti non sono più “hackers”, ma decine e decine di gruppi criminali organizzati transnazionali (multinazionali del crimine).

Oggi si dovrebbe parlare di cyber-insicurezza, causata dall’evoluzione delle modalità, della pervasività e dell’efficacia degli attacchi.

Il rapporto ha analizzato circa 10.000 attacchi “noti” di particolare gravità in termini di perdite economiche, di danni alla reputazione, di diffusione di dati (personali e non).

Rimandiamo allo studio del rapporto 2020 per l’analisi statistica dei dati; tuttavia iniziamo l’esame delle manovre di attacco secondo le categorie di bersaglio.

Si è registrata nel 2019 una forte crescita di malware verso le Pubbliche Amministrazioni; verso il mondo del gaming e dei settori finance/insurance, Media, Service Provider.

Come nel precedete rapporto, per il 95% degli attacchi la durata degli stessi è breve e si attesta a meno di 3 ore (solo una piccola parte degli attacchi dura oltre le 24 ore consecutive), il che “costituisce un chiaro indicatore dell’efficacia delle misure adottate dai centri di competenza per il contrasto al cybercrimine”.

Sotto altro versante, visto l’utilizzo di proxy “ponte”, diventa sempre più difficile individuare il Paese “nativo” da cui realmente proviene l’attacco e quindi perdono efficacia le logiche di difesa basate sulla provenienza geografica degli attacchi, perché le organizzazioni cyber-criminali impiegano indirizzi IP distribuiti in reti che generano grandi volumi di traffico legittimo.

“Non è pertanto rilevante da dove proviene l’attacco ma come proteggersi.”

Inoltre, secondo il rapporto, oltre l’82% dei centri di C&C (Command and Control) relativi a macchine infette si trovano negli Stati Uniti.

Tra le principali famiglie di malware abbiamo Andromeda (con un 28% delle minacce riscontrate) e Qsnatch.

L’attacco “zero-day” risulta essere potenziato e più efficacie, quindi da non sottovalutare.

Come evidenzia il rapporto 2020 “tali tipologie di attacchi sono infatti più pericolose della media perché non rilevabili da sistemi di protezione tradizionali che necessitano il rilascio di signature per identificarli (ad esempio gli antivirus)”.

Risulta quindi necessario attuare meccanismi di protezione che si basino su tecnologie all’avanguardia e centri di competenza specifici come ad esempio l’utilizzo di Security Operation Center o personale specializzato.

2. Come l’anno passato, si registrano attacchi DDOS (Distributed Denial of Service, attacco volto ad arrestare un computer, una rete o anche solo un particolare servizio) con portata amplificata utilizzando delle botnet, ovvero decine di migliaia di dispositivi (non più solo computer di ignari utenti), in grado di generare richieste verso uno specifico target con l’obiettivo di saturarne in poco tempo le risorse e di renderlo indisponibile.

3. Ritroviamo il fenomeno delle Blacklist ove vengono catalogati indirizzi IP classificati come fonte di e-mail di SPAM.

4. Il rapporto contiene uno studio sullo stato della cybersecurity nel sud Italia che ha evidenziato un livello di alfabetizzazione informatica medio-alto delle aziende coinvolte ma dall’altro, sotto il profilo generale, ha evidenziato un uso inconsapevole di sistemi e tecnologie digitali. È emerso, inoltre, che la maggior parte del campione analizzato, non ha avuto percezione di aver subito attacchi informatici.

5. Una sezione del rapporto è stata dedicata alle attività di segnalazione della Polizia Postale e delle Comunicazioni, del Cyber Terrorismo, dell’attività sotto copertura nel Dark Net, del Financial cybercrime (con 6854 casi a livello nazionale) e sulle attività del Nucleo Speciale Tutela Privacy e Frodi Tecnologiche della Guardia di Finanza, e del CERT Nazionale e Cert-PA.

6. Vengono poi analizzati alcuni malware più diffusi nelle frodi bancarie:

- il TrickBot (malware per sistemi Windows, complesso e articolato e specializzato nel furto di credenziali per l’accesso a siti bancari) contenuto in e-mail di spam contenenti file (o sub file) o link in grado di attivare il malware (ad esempio, spamming veicolante TrickBot ai danni di dipendenti della Pubblica Amministrazione, riguardanti moduli ritenuti legittimi da compilare relativi alla normativa GDPR.

- GootKit, malware veicolato da caselle PEC precedentemente compromesse, con messaggi che sembrano risposte a conversazioni già avvenute. Si tratta spesso di file .zip allegato alla PEC che contiene al suo interno un .pdf (innocuo) assieme ad un file .jse contenente codice javascript (quest’ultimo dannoso).

La tecnica dell’incapsulamento di un file che ne contiene altri è evidentemente una tattica comune di offuscamento del malware.

Questa tecnica, però, non è la sola ma deve essere inserita in una complessa manovra di social engineering.

Spesso, infatti, nelle frodi bancarie non basta affidarsi alle forme di Autenticazione Forte del Cliente (novità introdotte dalla direttiva Europea PSD2 2015/2366/UE), per evitare attacchi Man-in-the-Middle (MitM) da parte di un malware specifico.

Invero, sovente si fa ricorso al SIM phishing e alla Business E-mail Compromise (BEC, cioè la compromissione, o la creazione, di account aziendali di dipendenti che ricoprono posizioni chiave) che combinano sofisticate tecniche di social engineering e spear phishing, inserite all’interno di conversazioni già in corso tra la vittima e un interlocutore noto.

7. La velocità con cui gli attacchi si sviluppano consigliano nella cyber intelligence l’utilizzo di Threat Intelligence di tipo collaborativo (sicurezza collaborativa – information sharing o anche infosharing o info-sharing) che consente di condividere informazioni sull’investigazione in corso e sui modi di risposta alle aggressioni.

Come indicato nel precedente rapporto, continua l’adozione dell’intelligenza artificiale sia per difendersi che per attaccare.

Per questa ragione la strada più promettente è quella della Multi-Factor Authentication (MFA).

Fondamentale è il ruolo dei Security Operation Center (SOC) e di tutte le figure che in essi operano.

“La velocità con cui gli attacchi prendono di mira le organizzazioni, la crescente complessità, le tecniche di offuscamento e la moltitudine di sistemi e applicazione, l’automazione, lasciano pochissimo tempo per analizzare il singolo evento, valutarlo e prendere una decisione ponderata. Una piattaforma di Threat Intelligence è lo strumento fondamentale per l’investigazione degli eventi di sicurezza, consentendo di verificare velocemente alert, log, file binari, con gli IOC (Indicator of compromise – indicatori di compromissione) su una fonte autorevole e aggiornata, per confermare o escludere una potenziale minaccia.

La piattaforma di Threat Intelligence deve essere collaborativa, e consentire di creare dinamicamente team di lavoro per condividere in maniera protetta le informazioni sull’investi- gazione in corso . La piattaforma deve essere inoltre interrogabile attraverso standard aperti, per poterla integrare con le altre soluzioni e applicazioni di sicurezza”(cfr. Rapporto Clusit 2020).

8. Per difendersi da un attacco bisogna conoscere la minaccia che si ha davanti e soprattutto lo scenario geopolitico e internazionale in cui si sviluppa (profilazione delle minacce – cyber intelligence).

La cyber intelligence esamina questi aspetti sia a livello preventivo (ex ante) sia ex post, per sagomare modelli aggiornati di evoluzione del fenomeno o di adattamento.

Secondo il rapporto, interlocutori della cyber intelligence sono:

– Stati (Stati nazionali, intelligence, forze armate e altri apparati governativi; APT intese qui anche come entità attaccanti);

– netizen (persone, macchine e BOT che attraverso la rete compromettono sistemi informatici);

cyber criminali (persone affiliate a organizzazioni criminali, che utilizzano il dominio cyber perpetrando reati);

– hacktivisti (persone che attaccano siti web o entrano illegalmente in sistemi e infrastrutture informatici di terzi, a fini politici e di protesta, azioni dimostrative etc.);

– cyber terroristi (persone che organizzano e/o commettono azioni con conseguenze violente ed eventuali feriti/vittime, per scopi ideologici, religiosi, politici, mediante sistemi e infrastrutture informatiche);

– dipendenti e talpe (persone che lavorano per l’organizzazione o che entrano in contatto con l’organizzazione per esfiltrare informazioni);

– eventi naturali ed esogeni (disastri naturali, incendi, malattie, pandemie, etc.).

9. Secondo il rapporto, in questo solco si può scorgere un’opportunità per quelle imprese che siano in grado di “garantire la Sicurezza IT ventiquattrore su ventiquattro, sette giorni su sette: disporre di risorse interne o di partner capaci di garantire un monitoraggio costante e “always on” dei sistemi, degli apparati e degli accessi, per una rapida diagnosi e risoluzione di eventuali incidenti, gettando le fondamenta per sviluppare la capacità di affrontare il rischio IT in modo proattivo e non soltanto reattivo.”.

10. La crescente diffusione dell’Internet of Things ha suggerito anche lo studio delle principali problematiche dell’information security e della data protection e di monitorare l’utilizzo di nuove tecniche e tecnologie a supporto di tale area da parte delle aziende end user, creando una community permanente di confronto.

Sono stati, pertanto, studiati diversi scenari di rischio (diffusione di malware attraverso supporti removibili o hardware esterni; attraverso interne e intranet; da remoto).

Nel raggio comune è emersa innanzitutto l’importanza di lavorare sul tema della formazione e della gestione del fattore umano, mettendo in atto misure volte a sensibilizzare tutti gli interlocutori dell’organizzazione, e di adottare specifiche policy in grado di normare gli accessi in maniera sicura.

Da un punto di vista delle tecnologie è emersa la necessità di avere strumenti tecnologici in grado di identificare e circoscrivere l’effettiva area colpita (es. la segmentazione della rete).

È emersa pure la totale mancanza di specifiche figure professionali in grado di coniugare competenze di security e competenze OT.

11. Sotto altro versante, l’impatto maggiore e devastante e di cui si avrà un grosso sviluppo nei prossimi tempi riguarda il deepfake: infatti “gli attacchi vocali-sintetici diventeranno presto la prossima forma di violazione dei dati” (anche le misure di sicurezza biometriche, come il riconoscimento vocale e facciale possono essere compromesse dai deepfakes).

Il deepfake è in grado, infatti, di manipolare le informazioni, l’opinione pubblica, il mercato ed strumento di meccanismi di estorsione.

Il deepfake poi ha impatti nella propagazione di un contenuto falso, in grado di influenzare a catene scelte apparentemente non condizionate direttamente dal fenomeno.

Nel prossimo futuro sarà sempre più difficile distinguere ciò che è vero e ciò che non lo è. L’utilizzo dell’intelligenza artificiale e del machine learning, possono essere validi strumenti per contrastare tale fenomeno.

Il rischio è talmente alto da non essere ancora appieno compreso perché la riproduzione audio video può sfiorare la perfezione o realtà.

È inoltre doveroso osservare che il deepfake si serve dell’ingegneria sociale.

Anche qui è fondamentale mitigare i rischi: è opportuno puntare sulla formazione ed evitare comportamenti controproducenti (è necessario astenersi dal pubblicare on line contenuti multimediali che potrebbero essere utilizzati per la messa in atto del deepfake).

12. Anche quest’anno viene dato risalto alla Business Continuity e alla Resilienza (si fa riferimento alla ISO 22301:2019 (sulla Business Continuity Management System (BCMS), sul miglioramento del livello di resilienza delle organizzazioni; e alla ISO 22316:2017 relativa alla Resilienza Organizzativa, definita come “la capacità di un’organizzazione di assorbire gli shock e di adattarsi ad un contesto in continua evoluzione”).

13. Anche gli attacchi informatici che utilizzano come vettore i device mobili e le mobile app sono destinati a salire.

14. Inoltre il settore sanitario è uno dei settori più colpiti e più fragili e il problema maggiore riguarda le minacce interne.

Si legge nel rapporto che “uno degli errori più frequenti che i dipendenti commettono è l’invio di documenti riservati a destinatari errati. I dipendenti possono anche trasferire documenti di lavoro su e-mail personali, caricarli su siti di condivisione dei file o copiarli su unità rimovibili, come chiavette USB.

Il personale medico è facilmente vittima di truffe di phishing. Anche gli amministratori di sistema possono commettere degli errori (l’uso di nomi utente e password predefiniti sono tra gli errori più comuni).”

Pertanto, come già ricordato in altri settori, è necessario colmare queste lacune con la formazione:

- fornire una formazione di base sulla sicurezza informatica ai dipendenti;

- fornite formazione più specifica sulla sicurezza agli operatori interni specializzati.

Sempre secondo il rapporto, è inoltre necessario:

- analizzare completamente la propria rete per identificare ogni dispositivo e applicazione che possa fungere da punto di accesso;

- mantenere un inventario ed eseguire audit regolari;

- implementare i controlli di sicurezza per monitorare chi ha accesso ai dati delle informazioni dei pazienti;

- equipaggiare il proprio dipartimento IT di un firewall a due vie, un rilevamento delle intrusioni, un sistema di anti-phishing, un filtro web e un controllo utente e web per bloccare minacce sempre più diversificate contro i sistemi degli utenti finali e gli endpoint dei server.

15. E-mail security.

Continuano a crescere gli attacchi condotti attraverso link inviati via email, link che puntano a siti di phishing o che forniscono malware (Sandboxing dei link)

Come noto, queste mail veicolano attacchi per furti delle credenziali, ma è da sottolineare che “le mail malevole e quelle di spam continuano ad arrivare in buona parte da indirizzi email legittimi che sono stati compromessi”.

Degno di nota nel rapporto è l’esempio fornito sull’utilizzo di google re-captcha (figura 1) per “proteggere” pagine di phishing.

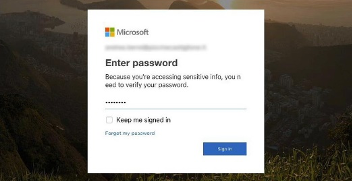

Viene data l’impressione che il sito sia sicuro, appunto con il re-captcha e poi dare una falsa rappresentazione che il sito di phishing è sicuro e quindi indurre a immettere i dati che si vogliono sottrarre (figura 2).