Sul tema della sicurezza informatica, l’anno 2017 è iniziato con il caso ormai a tutto noto di Eye Pyramid, ovvero il malware che i fratelli Giulio e Francesca Occhionero avrebbero utilizzato per attivare, a partire dal 2008, un sistema di intelligence allo scopo di spiare le mail di noti personaggi del mondo politico e imprenditoriale.

Senza entrare nel merito della vicenda, che è oggetto di indagini e dunque non è ancora nota in tutti i dettagli, vale però la pena fare una riflessione su un aspetto importante, ovvero sulla vulnerabilità di tutti gli esseri umani di fronte a questi fenomeni.

Nel caso in questione, ad esempio, sembra che l’attività di spionaggio sia stata resa possibile attraverso tecniche di spear phishing e di ingegneria sociale. Ora, entrambe hanno in comune un elemento basilare, spesso trascurato: queste tecniche funzionano proprio perché fanno leva su caratteristiche tipicamente umane, che possono costituire delle vulnerabilità. Un esempio banale è rappresentato dalle mail che si ricevono quotidianamente.

Se qualcuno che sembra essere nella cerchia delle tue conoscenze ti scrive una mail, all’apparenza affidabile perché fa riferimento a qualcosa che ti riguarda personalmente (un compleanno, un acquisto effettuato), perché non aprirla e magari dare un’occhiata all’allegato che contiene? Questo è il caso dello spear phishing, ovvero una mail esca che invece di essere inviata ad una molteplicità di utenti in modo indifferenziato (come nel classico phishing), viene indirizzata a target specifici, individui e aziende.

Ovviamente dietro questa attività mirata c’è spesso uno studio delle abitudini e del comportamento del soggetto individuato, per far sì che egli possa essere attratto dalla familiarità delle parole contenute nella mail. Si tratta di una delle tante applicazioni dell’ingegneria sociale che, in sintesi, consiste nel far leva sulle relazioni sociali per ottenere informazioni.

Tuttavia, l’errore di aprire una mail che non si dovrebbe lo si fa anche per distrazione. Immaginate di correre ad un appuntamento, e di vedere di corsa la posta elettronica sul vostro smartphone, magari anche in un posto affollato: non è “umano” cliccare per vedere cosa contiene la mail? Capita, e più frequentemente di quanto immaginiamo.

E questo è solo uno dei moltissimi esempi che si possono fare quando si parla di comportamenti umani in grado di “facilitare” la realizzazione di azioni criminali che hanno lo scopo di carpire dati e informazioni. I fenomeni di furti di identità e di frodi sono ormai all’ordine del giorno. Ma attenzione. Queste tecniche vengono utilizzate anche nei confronti di personale aziendale per riuscire ad ottenere informazioni a fini di spionaggio industriale.

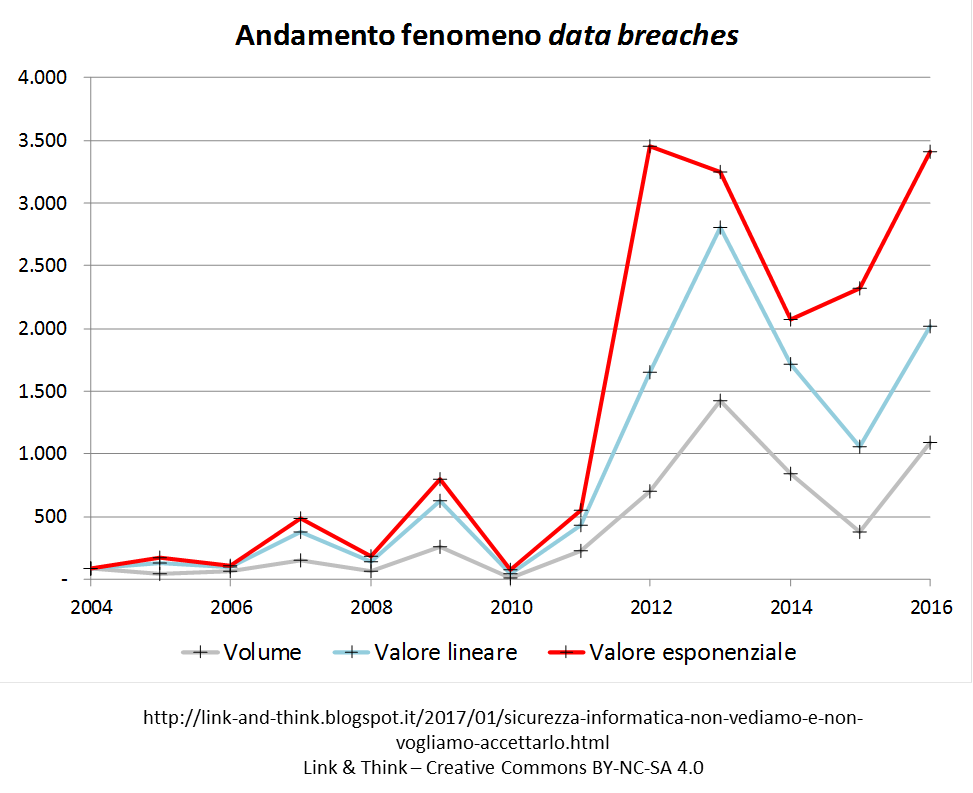

La sicurezza informatica sta mostrando tutte le sue debolezze. Le violazioni dei dati, i cosiddetti data breaches evidenziano un’esplosione della crescita del numero e della gravità degli incidenti soprattutto nell’ultimo quinquennio il tutto a fronte della disponibilità sul mercato di soluzioni tecnologiche sempre più avanzate.

Certo, queste sono fondamentali, ma se fossero sufficienti non dovremmo aver risolto il problema della sicurezza informatica già da un pezzo?

È assolutamente necessario un cambio di approccio riguardo al cosiddetto “fattore umano”. Se non ci si convince che le persone, proprio perché considerate anello debole della sicurezza, sono in realtà un elemento indispensabile di cui tenere conto nei programmi di sicurezza e che va adeguatamente preparato, nessuna soluzione sarà in grado di raggiungere gli obiettivi sperati.

Qualunque tecnologia, anche la più avanzata, rischia di essere inefficace in mano a persone non consapevoli.

Visto l’evolversi delle problematiche della cybersecurity, è tempo di agire.