IMMUNI è stata caricata sugli store di Google e Apple, ma manca l’ok delle due big tech. In queste ore le case madri dei sistemi operativi iOS e Android hanno quindi i codici dell’app, che potrebbe essere disponibile già oggi o nei prossimi giorni per essere scaricata da tutti. Il sistema di tracciamento dei contatti di IMMUNI non sarà subito attivo. L’app sarà scaricabile forse già nelle prossime ore, anche se non è escluso possa servire qualche giorno.

La sua sperimentazione ufficiale comincerà il 5 giugno in 4 Regioni:

Puglia, Abruzzo, Marche e Liguria.

Ma se l’app non ti geolocalizza come fa a sapere che tu sei in una delle Regioni in cui ammessa la sperimentazione?

Con la pubblicazione dell’app la responsabilità passerà al ministero della Salute che dovrà gestione della fase di sperimentazione. Il tempo stimato è qualche settimana.

L’intervista

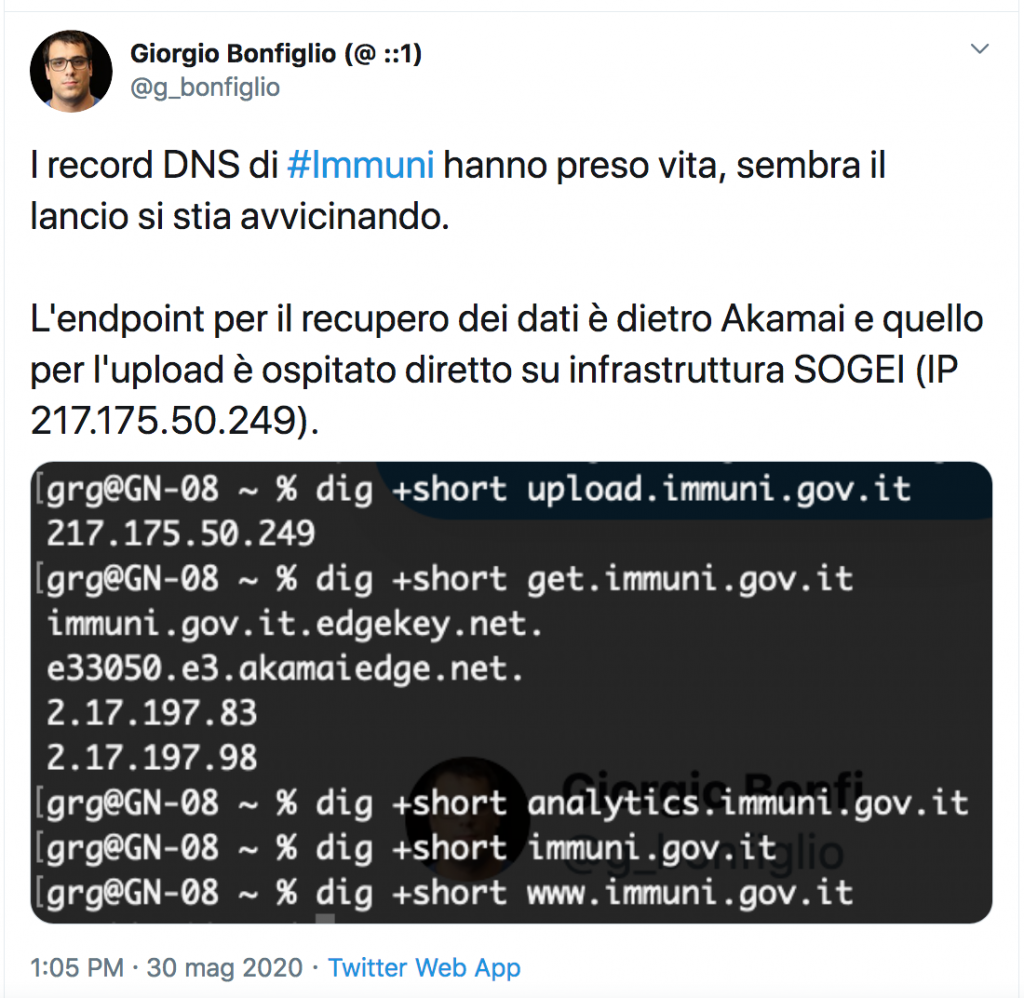

Dei rischi tracciamento e cyber di chi userà IMMUNI, del ruolo di Akamai, a cui è affidato l’endpoint per il recupero dei dati, e di una soluzione aggiuntiva per proteggere maggiormente la privacy dei cittadini ne ha parlato con noi Ivan Visconti, Professore Ordinario – Dipartimento di Ingegneria dell’Informazione ed Elettrica e Matematica applicata/DIEM – Università degli Studi di Salerno.

Key4biz. Con le API di Apple e Google gli utenti di IMMUNI quali rischi corrono dal suo punto di vista?

Ivan Visconti. Il principale problema è che le API di Apple e Google offrono una funzionalità di contact tracing che permette di proteggere solo in parte la privacy e la sicurezza dei cittadini che le usano. Le API sono state progettate pensando ad un server che invia a chiunque informazioni che potrebbero permettere di ricostruire gli pseudonimi utilizzati da un individuo infetto, assumendo che tali pseudonimi siano stati raccolti da appositi dispositivi installati sul territorio. Inoltre, le API non sembrano essere robuste rispetto ad attacchi di tipo REPLAY in cui ricevendo un codice in un luogo lo si potrebbe inoltrare in un luogo completamente diverso, innescando quindi dei falsi positivi.

In merito alla resilienza a tali attacchi c’è carenza di documentazione tecnica. Sarebbe inoltre utile avere il codice sorgente delle implementazioni delle API per questioni di trasparenza e più agevole riproducibilità delle computazioni.

Key4biz. La localizzazione e tracciamento come potrebbe avvenire, tecnicamente?

Ivan Visconti. Il server di SOGEI riceverà tutte le informazioni che permettono di ricostruire gli pseudonimi utilizzati da un singolo individuo nelle ultime due settimane. Tali informazioni sono poi inoltrate a chiunque ne faccia richiesta. Quindi chiunque abbia rilevato in specifici luoghi gli pseudonimi dei cittadini, potrà poi verificare che è stato un certo (per ora ancora anonimo) individuo infetto a passare per quei diversi luoghi in certi istanti di tempo. Questo ovviamente permette di conoscere la posizione dell’individuo infetto in diversi momenti. Se poi in uno solo di questi istanti di tempo è stata ottenuta anche l’identità dell’individuo (ad esempio perché ha usato una carta di pagamento, o una carta d’identità) allora si potranno quindi assegnare anche un nome e un cognome a quei luoghi e istanti. La finestra temporale per questa attività di tracciamento sembra essere di 2 settimane per chi controlla il server di SOGEI e di 24 ore per terze parti.

Inoltre la deanonimizzazione è piuttosto semplice ed immediata in caso di collusione tra chi controlla i server di SOGEI e chi all’interno dell’autorità sanitaria ha partecipato alla procedura di upload dei dati. La deanonimizzazione è semplice anche in caso di collusione tra chi controlla i server di SOGEI e l’operatore di telefonia mobile a cui si connette lo smartphone per eseguire la procedura di upload.

Key4biz. C’è almeno in teoria la possibilità che questa tecnologia, unita a beacon Bluetooth, sia utile anche per lo studio di futuri scenari di marketing di prossimità da parte delle Big Tech coinvolte?

Ivan Visconti. In teoria c’è certamente questa possibilità. Poi Snowden ci ha insegnato che una volta raccolti i dati, si tratta solo di una questione di tempo, prima poi arriveranno nelle mani di qualcuno che ne abuserà.

Key4biz. Lei in questo tweet sostiene che: “può essere tracciato chiunque sia infetto, e può farlo chiunque possa posizionare sensori sul territorio (non solo lo stato quindi)”.Perché? Cita anche questo studio, quest’ultimo cosa mette in evidenza?

Ivan Visconti. Come dicevo prima il sistema IMMUNI consegna i dati che permettono di ricostruire gli pseudonimi utilizzati dagli infetti in una certa finestra temporale a chiunque si colleghi al server e li richieda. Questo significa che posizionando dei beacon bluetooth sul territorio almeno teoricamente chiunque può raccogliere gli pseudonimi inviati dagli smartphone che passano per quelle posizioni e può verificare poi la compatibilità di questi dati con quelli degli infetti inviati dal server. Ovviamente si può pensare che l’installazione di questi beacon Bluetooth sul territorio sia illegale e facilmente evitabile. Tuttavia tali beacon Bluetooth potrebbero anche non emettere segnali e sarebbe quindi non banale individuarli.

Sarebbe auspicabile una soluzione alternativa che come minimo eviti che dei beacon Bluetooth passivi, potenzialmente installabili da chiunque, possano essere utilizzati per tracciare i cittadini. Il sistema centralizzato che sarà usato in Francia pare non soffrire di questo problema di privacy rispetto ad attacchi di terzi.

Dalla documentazione di Immuni non si evince chiaramente se tali attacchi siano considerati altamente improbabili. Manca una descrizione formale dei livelli di sicurezza e di privacy che sono stati utilizzati come obiettivo della progettazione.

Key4biz. Sostiene anche che “i dati non restano solo sugli smartphone, vengono inoltrati a chiunque li chieda al backend”. Come potrebbe avvenire?

Ivan Visconti. Per quello che sappiamo oggi basterà collegarsi a get.immuni.gov.it e risponderà una Content Delivery Network (CDN) che sarà in grado di offrire un servizio affidabile, limitando quindi i rischi di interruzioni. Le CDN non sono gestite dall’autorità pubblica, al momento sembra che sarà Akamai, che è leader per tali servizi, a rispondere quindi alle richieste delle app che intendono verificare i contatti a rischio. Il fatto che Akamai avrà i dati da inviare alle app conferma che si tratta di dati essenzialmente pubblici, e non ristretti a SOGEI e agli smartphone con l’app. Non c’è da meravigliarsi quindi del fatto che chiunque possa scaricarli, anche senza un’app. Devo dire che oculatamente la fase di upload invece sembra progettata per raggiungere solo i server SOGEI, quindi senza affidarsi ad una CDN. Infatti, tale fase include ulteriori dati sensibili che verosimilmente non saranno inoltrati alla CDN. Sulla decisione di non usare una CDN per la procedura di upload sono d’accordo con la scelta progettuale di Immuni. Ricordo che la relazione del COPASIR aveva espresso perplessità sull’uso di una CDN.

Key4biz. Su Github lei ha aperto la issue #27 per proporre quale “fix” all’app IMMUNI?

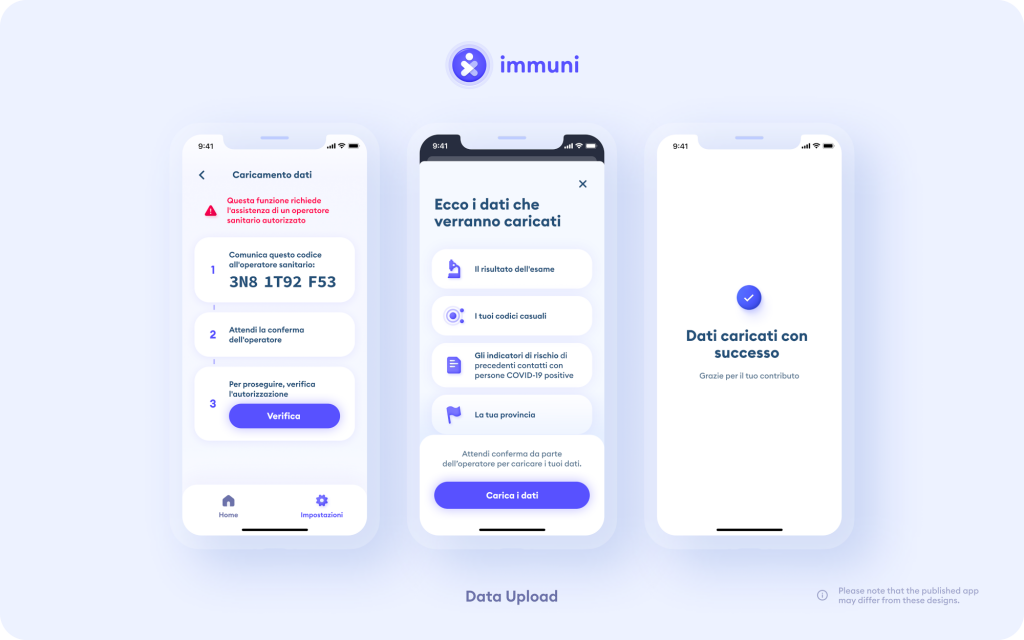

Ivan Visconti. Ho proposto di proteggere la privacy della scelta di fare l’upload dei propri dati in modo simile a quando si vota scheda bianca alle elezioni. È importante che fino all’ultimo momento il cittadino sia libero di decidere e che la sua decisione resti privata (il che poi lo rende libero). Ho quindi proposto di abilitare un secondo pulsante in aggiunta a quello dell’upload dei propri dati per offrire la possibilità di completare la fase di upload con dati fittizi, generati al momento dall’app e quindi indipendenti da quelli utilizzati nelle due settimane precedenti. Purtroppo ad oggi l’issue non ha ricevuto alcuna risposta dal team di sviluppo di IMMUNI.

Key4biz. Quindi il secondo pulsante che lei propone in che modo garantisce la privacy del cittadino, che userà IMMUNI, a cui il personale medico diagnostica il Covid-19?

Ivan Visconti. Permetterebbe al cittadino di completare la procedura di invio dei dati in modo simile a chi inserisce la scheda elettorale bianca nell’urna. Si protegge meglio la decisione privata del cittadino di inviare dati reali o dati fittizi. Un cittadino a cui è stata appena comunicata la positività è potenzialmente distratto e preoccupato ed è quindi opportuno metterlo nelle condizioni migliori per le sue decisioni. Il secondo pulsante renderebbe il cittadino certamente più libero di scegliere quello che preferisce, anche in virtù della fretta (nella documentazione si parla di due minuti e mezzo) con cui deve completare questa procedura.

Key4biz. Cos’altro vuole aggiungere?

Ivan Visconti. La sicurezza perfetta non esiste per questo tipo di applicazioni e qualunque sistema sia esso centralizzato o decentralizzato può sempre essere attaccato in qualche modo, pratico o teorico, naturale o artificiale. Le problematiche esposte quindi hanno l’obiettivo principale di ridurre il rischio che siano sminuite eventuali minacce alla sicurezza/privacy dei cittadini e degli stati. Sarebbe quindi auspicabile che anziché lasciare parlar di tali problemi prevalentemente “terzi” che poi vengono identificati come “complottisti”, siano invece i progettisti di tali sistemi ad indicare esplicitamente i limiti entro cui i loro sistemi dovrebbero essere considerati sufficientemente sicuri, e le conseguenze di eventuali attacchi oltre tali limiti.