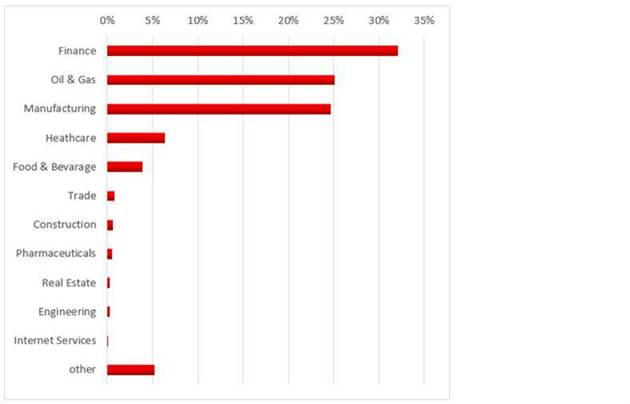

Continua a crescere il numero di dispositivi infettati dal ransomware Petya (o anche NoPetya e Expetr), ma soprattutto si amplia la gamma degli attacchi, coinvolgendo più direttamente il settore finanziario, energetico e manifatturiero.

Almeno il 50% degli obiettivi del malware sono organizzazioni industriali: “Attualmente è difficile definire se ExPetr prenda maggiormente di mira un determinato settore o se abbia colpito così tante organizzazioni industriali per caso. Tuttavia, la natura di questo malware consente di fermare facilmente l’attività di un impianto di produzione per un periodo di tempo prolungato. Ecco perché questo attacco è un chiaro esempio dell’importanza per le aziende industriali di dotarsi di una protezione affidabile dalle minacce informatiche”, ha commentato Kirill Kruglov, esperto di sicurezza di Kaspersky Lab.

Arrivano le prime notizie di aziende coinvolte dall’attacco anche nel nostro Paese: la veneta Maschio Gaspardo, con i suoi stabilimenti automatizzati per la produzione di macchine agricole, e un magazzino del gigante dei trasporti TNT Express, con ritardi a carico del servizio intercontinentale.

In entrambi i casi si lamentano computer bloccati, blocco dei sistemi informatici e la classica richiesta di riscatto per 300 dollari in bitcoin (valute virtuale con cui è possibile far perdere le tracce dell’operazione).

A quanto pare sembrerebbe che non ci sia stata violazione di dati sensibili.

Dopo aver infettato il computer della vittima, Petya cripta l’hard drive e rende il computer inutilizzabile, mostrando un messaggio con la richiesta di riscatto. Una minaccia informatica progettata per rendere completamente impossibile decriptare i file, anche dopo aver pagato il riscatto.

Per gli impianti industriali e le infrastrutture critiche, le conseguenze di un attacco andato a buon fine di questo malware possono essere devastanti.

Sembra confermato che l’infezione sia partita dall’Ucraina, da un aggiornamento automatico di un software locale (MeDoc), da cui poi è iniziata l’epidemia in una catena di aggiornamenti per gli utenti finali. Difficile stabilire il numero esatto di computer coinvolti, al momento sono migliaia.

In Ucraina risultano fuori uso alcuni sistemi bancari, i sistemi elettrici di città come Ukrenego e Kyivenergo, stessi problemi per l’aeroporto e la metropolitana di Kiev. Attacchi di un certo rilievo si segnalano in Danimarca e Stati Uniti.