L’utilizzo dei Bot per sferrare attacchi basati sull’abuso di credenziali rubate continua ad essere il rischio principale per le aziende che fondano il loro business sulla rete, ma i dati che emergono dal report di Akamai mostrano come il settore dell’Hospitality sia quello interessato dal maggior numero di attacchi basati su abuso di credenziali rispetto a quanto si sta verificando negli altri settori.

I risultati del nuovo report dedicato alla stato di Internet e intitolato “Summer 2018 State of the Internet mostrano come quasi 112 miliardi di richieste Bot e 3,9 miliardi di tentativi di login potenzialmente dannosi hanno preso di mira diversi siti di questo settore, comprese compagnie aeree, compagnie di navigazione e strutture ricettive. Quasi il 40% del traffico segnalato su pagine web di hotel e siti di viaggio è stato classificato come “imitatore di browser conosciuto”, un vettore noto per le frodi online.

L’analisi geografica dell’origine del traffico degli attacchi rivela come Russia, Cina e Indonesia siano state le principali fonti di offensive informatiche basate sull’abuso di credenziali per la travel industry nell’arco del periodo preso in esame dal report, con circa metà dell’attività indirizzata verso siti di strutture ricettive, navi da crociera, compagnie aeree e portali di viaggio. Il traffico da Russia e Cina relativo agli attacchi perpetrati ai danni del settore dell’Hospitality e Travel in generale è stato tre volte maggiore di quello proveniente dagli Stati Uniti.

“Gli attacchi informatici da sempre hanno origine da paesi come questi, ma il settore dell’Hospitality sembra essere diventato un obiettivo molto interessante per gli hacker che mettono in atto frodi basate su Bot”, ha commentato Martin McKeay, Senior Editor del report. “Questi tipi di attacco mostrano come gli autori siano sempre più in grado di adattarsi alle nuove forme di difesa per svolgere le loro attività malevole” ha proseguito McKeay. “Questi attacchi, come quelli da record (con picchi di 1.35 Tbps) basati su protocollo memchached, registrati dall’inizio dell’anno, dovrebbero ricordare in modo chiaro a tutta la community della cybersecurity che bisogna sempre stare all’erta perché le minacce sono in continua evoluzione.”

Cosa dicono i numeri

Tra gli altri dati rilevanti del report estivo di Akamai sullo stato e la sicurezza di Internet, troviamo quanto segue:

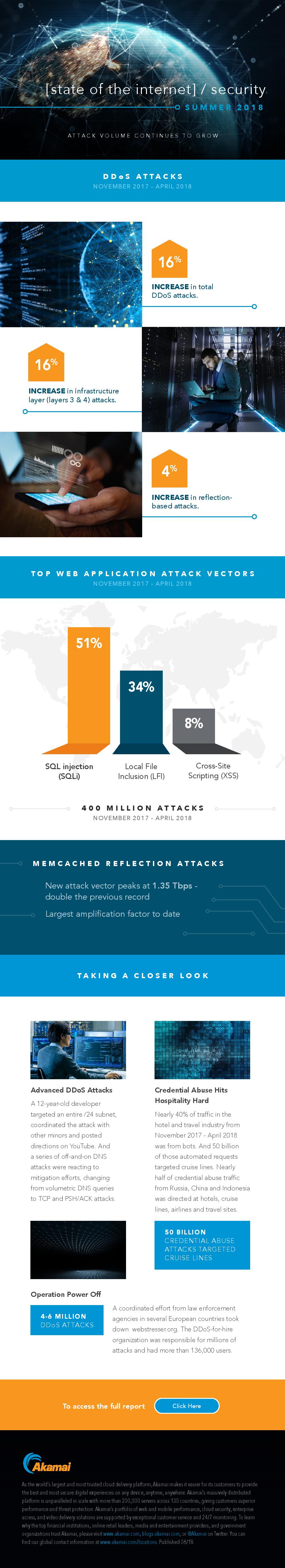

- Akamai ha registrato una crescita del 16% per quanto riguarda il numero di attacchi DDoS rispetto allo scorso anno.

- L’attacco DDoS più grande dell’anno ha raggiunto un nuovo record da 1.35 Tbps attraverso un attacco di amplificazione/reflection basato su protocollo memcached.

- I ricercatori hanno registrato un aumento del 4% negli attacchi DDoS reflection-based rispetto allo scorso anno.

- Gli attacchi a livello applicativo, come quelli SQL injection e Cross-Site Scripting, sono aumentati del 38%.

- Nel mese di aprile la National High Tech Crime Unit (NHTCU) della polizia olandese ha fatto chiudere un sito web “DDoS-for-hire” con ben 136.000 utenti registrati.

I tipi di attacchi

Mentre i semplici attacchi DDoS di tipo volumetrico restano il metodo più usato dagli attaccanti di tutto il mondo, altre tecniche continuano ad apparire nel panorama delle cyberminacce. In occasione di questa edizione del report, i ricercatori hanno identificato e monitorato tecniche di attacco avanzate, che mettono in luce l’influenza di attaccanti intelligenti e dotati di capacità adattive, in grado di cambiare le loro tattiche così da superare, con i loro metodi, i sistemi di difesa.

Uno degli attacchi segnalati all’interno del report è stato lanciato da un gruppo che coordinava le proprie attività tramite chat di gruppo su STEAM o IRC. Invece di usare una botnet di dispositivi infettati da malware e rispondenti ai comandi di un attaccante, questi attacchi sono stati portati avanti da un gruppo di persone vere e proprie. Un altro attacco degno di nota è quello che ha annientano il server DNS preso di mira con raffiche della durata di diversi minuti, anziché tramite un attacco diretto al bersaglio e protratto nel tempo.

A questo tipo di azioni si è aggiunta la difficoltà di mitigazione dell’attacco dovuta alla particolare sensibilità dei server DNS, che permettono a computer esterni di trovarli in rete. Questo sistema di azione a raffica ha fatto anche crescere la complessità degli attacchi stessi, che hanno così una durata più lunga, con lo scopo di portare allo stremo gli addetti alla sicurezza.

Per scaricare il report completo clicca qui.