È oramai assodato come il fattore umano rappresenti una condizione di rischio rilevante per la cybersecurity. Una delle principali cause di violazioni, phishing e incidenti è infatti la vulnerabilità dell’utente finale correlata alla sua debolezza nel riconoscere e fronteggiare una possibile trappola informatica, diventando spesso esso stesso vittima e complice inconsapevole dei criminal hacker.

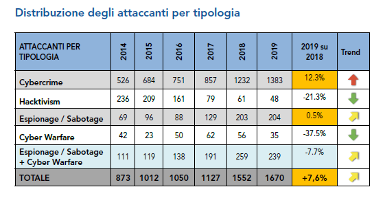

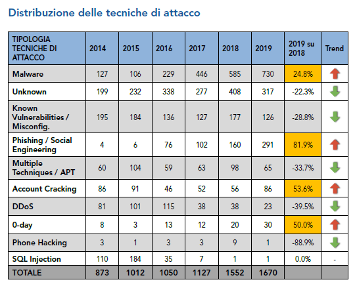

È un dato di fatto come il cybercrime, cresciuto tra l’altro rispetto al 2018 del +12,3% e del +162% rispetto al 2014, continui a sfruttare attraverso il phishing e anche l’impiego di servizi già pronti, sempre più efficaci, semplici da utilizzare e facilmente reperibili a basso costo sul dark web, la scarsa consapevolezza delle persone per indurle a eseguire azioni potenzialmente pericolose, carpendo dati, informazioni sensibili e altro ancora. Non è un caso, infatti, che il phishing/social engineering insieme al malware costituiscano, con la loro frequenza, le principali tecniche d’attacco registrando rispettivamente un aumento percentuale dell’81,9% e del 24.8% rispetto al 2018.

Sono ben noti i danni arrecati dallo sfruttamento di exploit umani. È sufficiente aprire un allegato o un link malevolo, per compromettere una intera rete di sicurezza aziendale e generare una fuga di informazioni riservate che possono essere rivendute e riutilizzate in ulteriori truffe o attacchi pianificati.

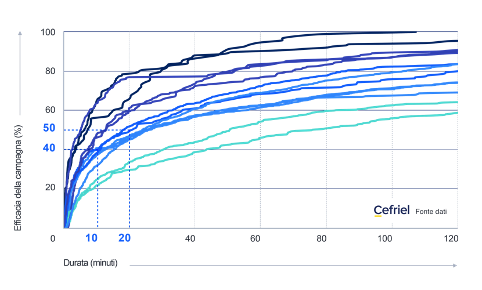

Molto indicativi risultano i dati statistici emersi da una serie di simulazioni secondo i più tradizionali schemi di phishing, condotte dal Cefriel nel 2018 e che, purtroppo, continuano a confermare il trend attuale. Tali risultati oltre a dimostrare come le tattiche di ingegneria sociale riescano molto spesso a indurre l’interlocutore a cliccare su link, aprire allegati e fornire dati riservati di valore (un dipendente su tre visita il sito esca e uno su quattro inserisce le proprie credenziali aziendali), rilevano quanto l’efficacia degli attacchi risulti estremamente elevata nei primissimi minuti ovvero in quella finestra temporale nella quale con maggior successo si riescono a sollecitare negli utenti azioni precipitose. Ed i pericoli alla sicurezza, correlati al fattore umano, si aggravano ulteriormente se si considera anche:

- che spesso il personale non denuncia le violazioni subite sia per paura di ritorsioni che per vergogna;

- che spesso il personale non ha nessuna esitazione nell’utilizzare strumenti privati, quali pendrive USB e dispositivi esterni, che possono contenere malware e infettare i computer.

Tutti questi aspetti portano a riflettere su quanto sia fondamentale includere tra i fattori di rischio l’errore umano, al fine di attuare contromisure e metodi adeguati di prevenzione e mitigazione. Ma per farlo occorre prima di tutto che la stessa governance aziendale impari a comprendere e soprattutto a misurare tale rischio non solo da un punto di vista strettamente tecnologico. Una politica di sicurezza deve essere elaborata coinvolgendo tutta l’organizzazione, rendendo i team di sicurezza IT non solo un riferimento tecnico ma anche degli intermediari nella comunicazione riguardo ai problemi e alle raccomandazioni di sicurezza, anche attraverso delle azioni di sensibilizzazione e spesso di alfabetizzazione.

Può di sicuro venire in aiuto un adeguato programma di security awareness fornendo a tutti delle linee guida di prevenzione e di comportamento e promovendo campagne informative a tema che possano diffondere una cultura della sicurezza attraverso lezioni, newsletter e messaggi spot sulle intranet aziendali, riuscendo a raggiungere più capillarmente il personale.

Tutti gli accorgimenti e le soluzioni di protezione hw/sw da soli non possono essere sufficienti. Occorre di sicuro una collaborazione più sinergica che porti a considerare l’utente, una volta per tutte, il fulcro della sicurezza informatica e non più il suo anello debole.