Secondo una recente analisi Symantec, nel corso degli ultimi mesi del 2017 si sarebbero verificati una serie di attacchi cibernetici ai danni di due aziende satellitari con sede negli Stati Uniti: una compagnia operante nel settore del Dipartimento della Difesa e una società privata che vende tecnologia basata sulle immagini geospaziali.

Spionaggio geospaziale: i target di Thrip

Attraverso un tool che sfrutta il machine learning e l’intelligenza artificiale denominato “Target Attack Analytics” (TAA), Symantec ha effettuato una comparazione fra diverse tecniche e tattiche di attacco, verificando la presenza di un nuovo attore nel panorama APT con base nel sud-est asiatico e denominato Thrip. Nei primi casi analizzati, Thrip sfruttava la tattica c.d. “living off the land” per spostarsi lungo i blocchi di rete di varie compagnie asiatiche.

Tuttavia, la scoperta di maggior rilevanza ha riguardato una serie di attacchi ai danni di alcune compagnie del settore geospaziale. Nello specifico, l’hacking group si è rivelato particolarmente interessato al lato operativo di tali società, ponendosi lo specifico scopo di infettare computers su cui girava software utilizzato per monitorare e controllare satelliti.

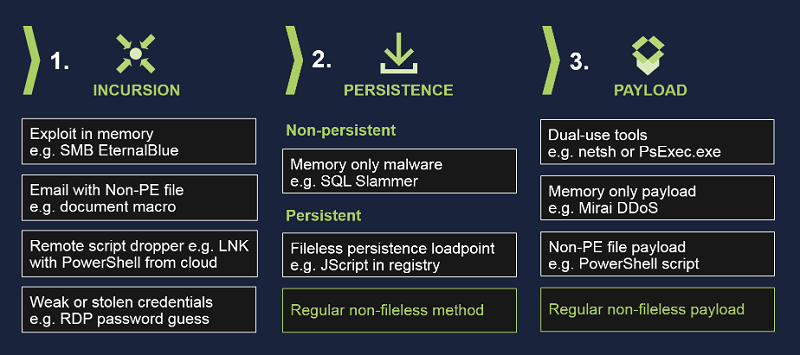

È necessario premettere che negli ultimi anni vi è stato un incremento – nelle operazioni di cyber spionaggio – della tattica “living off the land”. Tale metodologia sfrutta i tools già installati sul target oppure lancia semplici script e shellcode che vengono eseguiti direttamente nella memoria sulla macchina vittima.

Nello specifico, Thrip è sembrato principalmente interessato alle compagnie in possesso di sistemi in cui girava il software GIS MapXtreme utilizzato ad esempio per applicazioni geospaziali customizzate, ma anche Google Earth Server e Garmin Imaging Software.

La tattica Thrip prevede l’utilizzo di un mix fra malware custom e tool living off the land:

– PsExec: Microsoft Sysinternal, tool che viene utilizzato per eseguire processi su altri sistemi. Questo tool è stato usato principalmente per muoversi all’interno della rete della vittima.

– PowerShell: shell Microsft sfruttata per avvia script e avviare i comandi necessari per scaricare il payload sul sistema vittima.

– Mimikatz: tool liberamente disponibile in rete, usato per modificare le impostazioni relative ai privilegi, esportare certificati di sicurezza ed effettuare recovery della password di Windows.

– WinSCP: client FTP opensource usato per esfiltrare le informazione presenti sulla macchina vittima.

– LogMeln: software basato sul cloud per accessi in remoto. Probabilmente utilizzato dall’attaccante per ottenere l’accesso autorizzato sul sistema vittima.

Sulla base dell’elenco esposto è necessario notare come – a parte Mimikatz, principalmente utilizzato per scopi malevoli – tutti i tools vengono normalmente usati per scopi legittimi, come ad esempio PowerShell, altamente usato in ambito enterprise per avviare script, oppure PsExec frequentemente utilizzato dagli amministratori di sistema per scopi gestionali.

In base ai dati raccolti dal tool TAA, è stato possibile ripercorrere l’attività di Thrip, riscontrando come essa si sia concentrata sull’enumerazione delle directories presenti all’interno delle macchine, la raccolta informativa di dati relativi alla versione del software usato per il controllo dei satelliti, nonché raccolta di dati relativi ai server di Comand and Control, oltre ad altre attività di scanning.

Quadro di riferimento

Per comprendere meglio tale vicenda, è necessario inserirla all’interno di un quadro di riferimento, ciò permette di valutare al meglio l’attività dell’hacking team Thrip e identificare quelle che potrebbero essere le finalità del gruppo. A tal proposito, risulta funzionale ripercorrere la timeline degli ultimi eventi riguardanti il cyber spionaggio cinese.

Innanzitutto, come fa notare Cyberscoop, l’attività di tale hacking group avviene in un arco temporale in cui inizia a prendere corpo la guerra sui dazi fra Stati Uniti e Cina.

Jon DiMaggio, Senior Threat Intelligece Analyst di Symantec, ha confermato che il trasferimento al Governo degli Stati Uniti di tutte le informazioni raccolte è avvenuto già 4 mesi fa. Tuttavia, col passare del tempo sono emerse ulteriori informazioni che aiutano a definire l’origine e l’attività del gruppo. Nello specifico, sembrerebbe che Thrip abbia già attaccato negli ultimi due anni, diventando, poi, improvvisamente dormiente. La cessazione delle attività sembrerebbe essere arrivata in concomitanza dello storico accordo avvenuto nel 2015 fra il presidente cinese Xi Jinping e l’allora presidente americano Barack Obama. Tale accordo si poneva l’obbiettivo di impedire attacchi rientranti nello spionaggio cibernetico, come ad esempio lo spionaggio industriale, raccolta illecita di segreti aziendali e proprietà intellettuale. Ciononostante, i termini dell’intesa prevedevano che i target convenzionali dello spionaggio come ad esempio agenzie federali e contractors della difesa, fossero considerati come “fair game”.

Percorrendo la scia di cyber spionaggio di origine cinese a ritroso, è necessario ricordare che, fra gennaio e febbraio 2018, è avvenuta l’esfiltrazione da parte di APT cinesi di una serie di informazioni attinenti al progetto della marina americana Sea-Dragon, nonché la sottrazione di dati sull’attività e l’impiego di sottomarini USA. Si è trattato di un data breach di circa 614 gigabytes di dati che ha colpito il dipartimento della difesa americano sia dal punto di vista dei possibili risvolti in termini di sicurezza nazionale, che nell’imbarazzo scaturito della non efficace capacità di controllo di come vengono gestite le informazioni classificate presso le società terze che ottengono gli appalti della difesa.

Infine, più in generale, va ricordato il recente rapporto dei ricercatori 401TRG che ha identificato una moltitudine di attori APT cinesi operanti sotto la stessa egida – il c.d. Winnti Umbrella – che negli ultimi 10 anni, oltre ad essere stata eterodiretta dall’intelligence cinese, avrebbe posto in essere un enorme quantità di campagne di cyber spionaggio.

Conclusione

Ad oggi, molteplici sono le prove che dimostrano quanto la Cina sia fortemente impegnata sul fronte cyber. Nello specifico, le informazioni a disposizione fanno emerge una Cina ben consapevole del fatto che il Sistema Paese si esprime – e si deve esprimere – anche attraverso il perseguimento di fini geopolitici nel cyber-spazio, siano essi concretizzati in attività di propaganda e influenza, oppure nella raccolta di informazioni relative alla proprietà intellettuale o d’intelligence. Ciò spiega l’aumento costante – negli ultimi anni – di gruppi hacking state-sponsored legati a Pechino, nonché l’emergere di una infrastruttura e di una rete ben coordinata che persegue obiettivi di lungo periodo.

L’occidente saprà farsi trovare preparato?

Questo articolo è apparso originariamente su Cybersecitalia.it