Sempre più imprese e organizzazioni scelgono di non di pagare il riscatto a seguito di un attacco di ransomware.

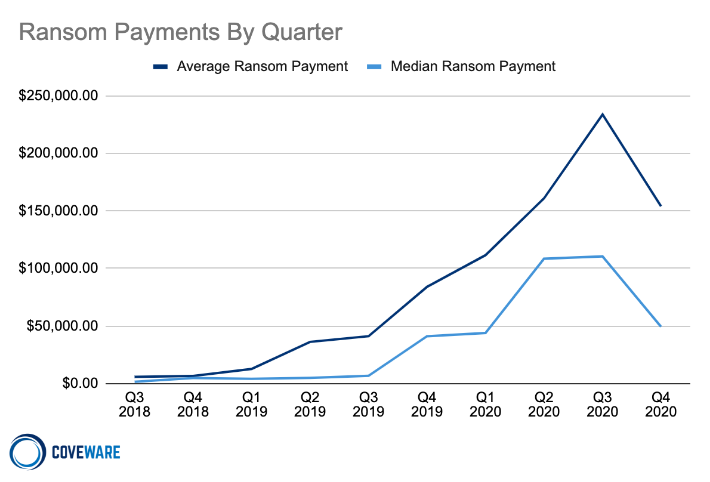

Lo rivela il nuovo studio della società di sicurezza informatica Coveware, che ha rilevato come i pagamenti dei riscatti a seguito di attacchi ransomware sono diminuiti di un terzo nell’Q3 del 2020, scendendo a 154.108 da 233.817, una diminuzione del 34%.

Ransomware: ancora tante aziende pagano il riscatto

Il ransomware è un programma informatico malevolo che può “infettare” un dispositivo digitale (PC, tablet, smartphone, smart TV), bloccando l’accesso a tutti o ad alcuni dei suoi contenuti (foto, video, file, ecc.) per poi chiedere un riscatto (in inglese, “ransom”) da pagare per “liberarli”.

I due tipi principali di ransomware sono i cryptor e i blocker. I primi, criptano i file contenuti nel dispositivo rendendoli inaccessibili, mentre i secondi bloccano l’accesso al dispositivo infettato.

La richiesta di pagamento, con le relative istruzioni, compare di solito in una finestra che si apre automaticamente sullo schermo del dispositivo infettato. All’utente viene minacciosamente comunicato che ha poche ore o pochi giorni per effettuare il versamento del riscatto, altrimenti il blocco dei contenuti diventerà definitivo.

Sebbene sia positivo che una percentuale alta di individui e imprese che sceglie di non pagare i criminali informatici, c’è ancora un gran numero di organizzazioni che si arrendono a determinate richieste di pagamento, consentendo ai ransomware di continuare ad avere successo.

I metodi più usati

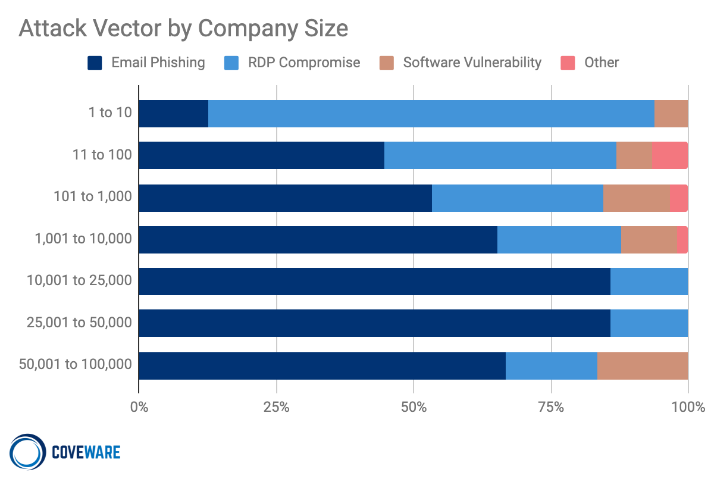

Secondo l’analisi le e-mail di phishing e lo sfruttamento del protocollo RDP (Remote Desktop Protocol) sono i metodi più comuni per gli attacchi ransomware per entrare nelle reti aziendali. Mentre un’e-mail di phishing si basa sulle vittime che aprono documenti o collegamenti dannosi per avviare l’attacco, il protocollo RDP non ha bisogno che un individuo nell’organizzazione della vittima sia coinvolto, perché gli aggressori sono in grado di abusare delle credenziali trapelate.

Quale aziende coinvolte

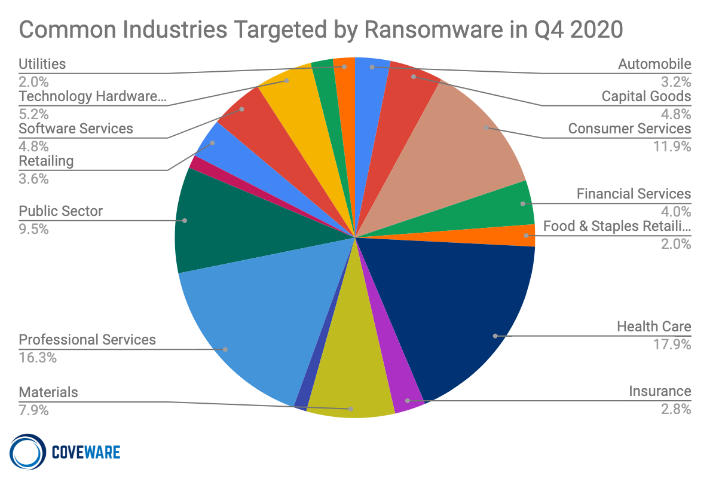

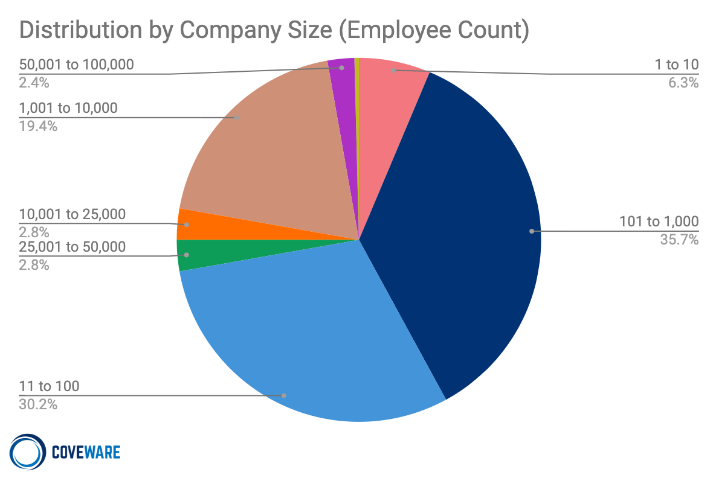

Le società di servizi professionali, in particolare i piccoli studi legali e le società di servizi finanziari, sono costantemente vittime di attacchi ransomware.

In generale, le piccole aziende hanno meno probabilità di avere personale dedicato alla sicurezza IT. Le piccole imprese di servizi hanno maggiori probabilità di avere strutture di rete semplici. Inoltre, queste aziende non si considerano i principali obiettivi del ransomware e non adottano le misure necessarie per mantenersi al sicuro

Le linee guida europee per gli attacchi ransomware

Recentemente l’Unione Europea ha delineato per imprese e pubblica amministrazione le linee guida del Comitato europeo per la protezione dei dati (Edpd) su come difendersi correttamente da attacchi ransomware, perdita o furto di dati.

Le linee guida presentano, per ciascuna casistica, esempi di buone o cattive pratiche, raccomandano modalità di identificazione e valutazione dei rischi (evidenziando i fattori che meritano particolare considerazione), indicano in quali casi chi tratta i dati deve notificare la violazione all’Autorità Garante e, se necessario, informare le persone coinvolte.

Drammatiche potrebbero essere le conseguenze di un attacco ransomware ai referti e ad altri documenti dei pazienti di un ospedale, a meno che la struttura sanitaria non abbia provveduto a effettuare un backup separato dei dati. Non bisogna sottovalutare anche i problemi che può causare una semplice e-mail spedita ai destinatari sbagliati.

Il testo, che integra e aggiorna gli orientamenti già forniti negli anni passati dal Gruppo “Articolo 29”, proprio per offrire un contributo concreto a imprese e Pa, analizza anche le misure adottate dai titolari del trattamento, prima di aver subito un data breach, per prevenire o attenuare i rischi di una potenziale violazione dei dati. E propone una lista di misure di prevenzione ai vari problemi rilevati.