In Italia il Computer Security Incident Response Team (CSIRT) ha segnalato una nuova campagna malspam attraverso la quale viene distribuito il malware Ursnif.

La campagna, segnalano i ricercatori del CSIRT, coinvolge utenti italiani, tra cui destinatari del dominio tesoro.it, veicolando il contenuto malevolo attraverso diverse varianti di email di phishing contenenti riferimenti al Ministero dell’Economia e delle Finanze.

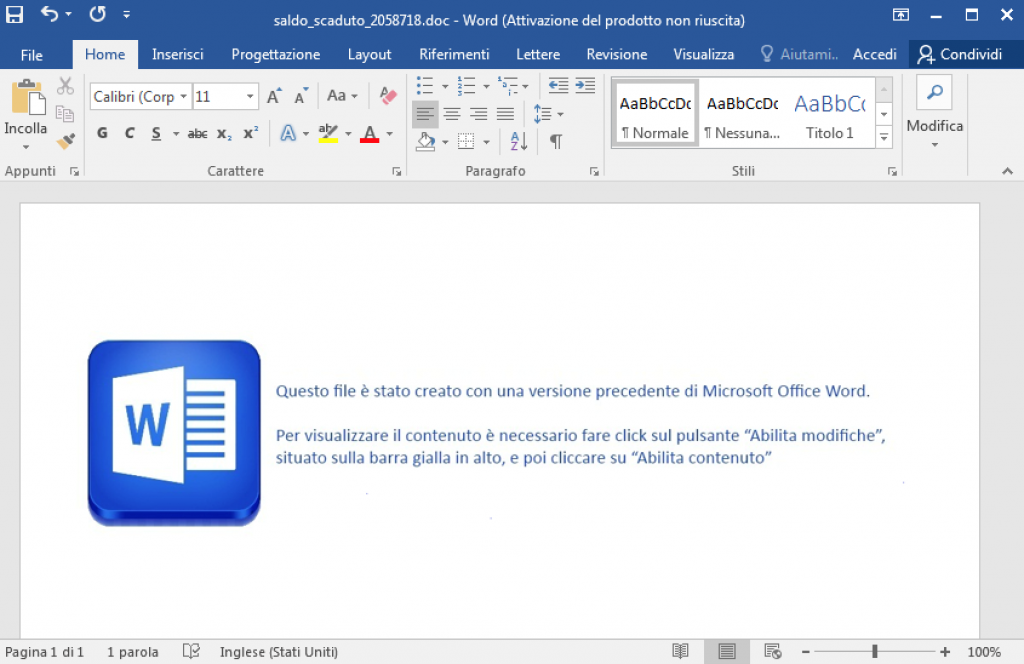

“La componente malevola consiste in un allegato Word, contenuto in un archivio “.zip”, che tenta di indurre l’utente ad abilitare le Macro tramite il seguente messaggio: “Questo file è stato creato con una versione precedente di Microsoft Office Word”, spiegano gli esperti del team di sicurezza. “L’obiettivo degli attori malevoli è quello di reperire informazioni relative a dati bancari per poi inviarle al proprio server di Comando e Controllo”.

Il malware Ursnif

Il trojan bancario Ursnif, scoperto nell’estate 2018 si è diffuso in questi anni attraverso diverse campagne malspam sfruttando temi di vario genere ed ispirati a situazioni e/o eventi contemporanei. Questo tipo di malware finalizzato alla sottrazione di credenziali relative a servizi di home banking, continua purtroppo a rappresentare una reale minaccia che riappare periodicamente sfruttando sempre strategie diverse.

Non a caso secondo il recente rapporto di Check Point Research (Global Threat Index 05/2020) questo malware è entrato per la prima volta nella top 10 delle minacce rilevate, posizionandosi al quinto posto a livello globale.

Nello specifico in Italia, nel mese di maggio Ursnif si è piazzato al primo posto registrando un impatto sulle organizzazioni di oltre il 14% (contro una media mondiale del 2%).

Come difendersi

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le email ricevute e attivando le seguenti misure aggiuntive:

- diffidare dalle comunicazioni non attese che invitano ad aprire allegati in riferimento a transazioni economiche, fatture o verifiche di pagamento;

- considerare la disattivazione delle macro o qualora non fosse possibile impedire che le stesse siano in grado di instaurare connessioni verso risorse esterne non note;

- implementare filtri nel gateway di posta elettronica per bloccare, se non necessario, gli allegati di posta elettronica costituiti da allegati associati a estensioni non comuni (.iso) o generalmente associate a malware (.dll, e .exe).