Il typosquatting, ovvero l’utilizzo di domini Internet con nomi simili ad altri è una pratica adottata dai criminal hacker nel tentativo di ingannare, per scopi illeciti, gli utenti facendogli credere di visitare realmente il sito desiderato.

I visitatori ignari della situazione potrebbero trovarsi così in situazioni di pericolo. Anche il typosquatting si è rivelato essere una tattica insidiosa per incrementare il successo di attacchi informatici a tema Covid-19.

La campagna malspam

In particolare, nelle scorse settimane è stata osservata dal Cert-AgID una campagna malspam, in cui i cyber criminali tramite tecniche d’ingegneria sociale tipiche del phishing, miravano a indurre le vittime designate (farmacie, parafarmacie ed enti coinvolti nell’emergenza sanitaria) a scaricare da un sito web falso, che impersonava la Federazione Farmacisti Italiani, la prima versione, in beta test per PC, dell’applicazione IMMUNI.EXE, riferendosi all’app prescelta in Italia per la gestione del contact tracing.

Scopo ultimo, a quanto detto, avere un monitoraggio efficace e capillare sul territorio per scongiurare una possibile seconda ondata di diffusione del virus. Il file eseguibile in realtà nascondeva il payload del ransomware FUnicorn.

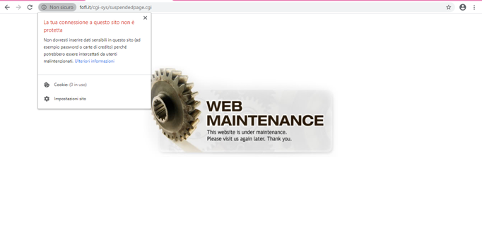

Come si può notare leggendo il corpo del messaggio, scritto per altro in un italiano corretto, il link hxxps://www[.]fofl[.]it/immuni[.]exe per scaricare l’eseguibile porta verso un dominio il cui nome è stato scelto ad arte secondo la pratica del typosquatting, con un piccolo errore ortografico rispetto al dominio originale www.fofi.it, sostituendo la lettera “i” con la lettera “l” (questo escamotage avrebbe potuto far credere di visitare davvero il sito della Federazione Farmacisti Italiani).

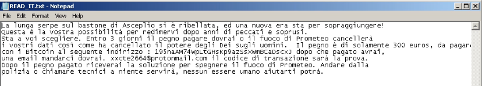

La nota per il riscatto

Una volta scaricato e avviato l’eseguibile, la presunta applicazione “IMMUNI” nel mostrare una finta mappa di tracciamento della contaminazione Covid-19, provvede contestualmente a cifrare i file presenti e personalizzare lo sfondo desktop sul sistema della vittima, mostrando successivamente la relativa nota di riscatto.

Questo messaggio salvato in un file di testo “READ_IT.txt”, scritto sempre in un italiano ma con versi in rima, facendo riferimento a un castigo divino richiede per la redenzione il pagamento di 300€ da versare in un conto bitcoin.

L’analisi del codice

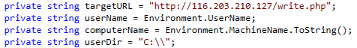

Gli analisti del Cert-AgID, esaminando il codice malware (scritto in linguaggio C# – C Sharp) di un campione ricevuto dal ricercatore @JamesWT_MHT

rif.nickname twitter hanno rilevato che per la cifratura dei dati il malware utilizza l’algoritmo AES CBC e genera una password random condivisa in chiaro, insieme ad altre informazioni, con una centrale di comando C2 raggiungibile all’indirizzo hxxp://116[.]203[.]210[.]127/write[.]php.

Il processo di crittografia dei file, cifrando solo determinate estensioni all’interno di determinate cartelle del profilo utente, aggiunge loro un’estensione del tipo “ .****unicorn[stringa casuale] ”.

Conclusioni

Anche se il falso sito web non risulta più raggiungibile, l’indirizzo bitcoin ad oggi non ha ricevuto nessuna transazione e la campagna non ha avuto una particolare diffusione, occorre prestare la massima attenzione perché campagne simili, anche più insidiose e pericolose, potrebbero apparire in futuro.

Come rimarcato dal nostro CSIRT: “si raccomanda quindi a tutti gli utenti, oltre all’osservazione delle dovute precauzioni e prudenza nell’utilizzo consapevole dei dispositivi, di prestare ulteriore ed estrema attenzione alle email sospette, soprattutto se contengono riferimenti all’emergenza CovID19”.

Gli indici di compromissione e ulteriori dettagli sono reperibili sul sito del Cert-AgID.