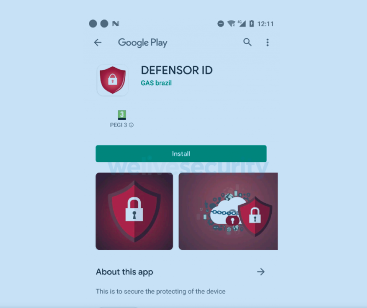

I ricercatori di ESET, hanno di recente pubblicato un articolo riguardo un’applicazione Android, ora non più disponibile su Google Play Store, che al momento dell’analisi si è rivelata essere in realtà un temibile trojan bancario.

Il punto debole di Android sfruttato dagli hacker

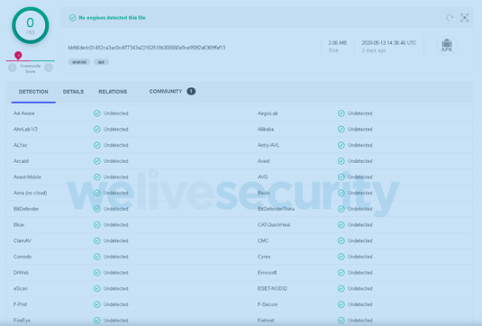

Il malware camuffato da app DEFENSOR ID è risultato abbastanza insidioso e dotato di diverse funzionalità per il furto di informazioni, ed è riuscito a evadere tutti i meccanismi di protezione dello store Android ufficiale, inclusi i motori di rilevamento (App Defense Alliance) e addirittura a superare i test di analisi di “VirusTotal”.

Tutto questo è stato reso possibile, ha commentato Lukáš Štefanko di ESET Research, perché gli sviluppatori criminali hanno ridotto al minimo la sua visibilità, rimuovendo tutte quei fattori caratterizzanti un trojan che potenzialmente potevano essere rilevati dai controlli come dannosi, utilizzando invece come “Cavallo di Troia” l’abuso dei permessi di accessibilità. Purtroppo questo servizio, molto utile perché permette anche agli utenti ipovedenti o non vedenti di utilizzare smartphone e tablet, rappresenta un punto debole del sistema operativo Android. Infatti le soluzioni di sicurezza lo riconoscono e lo segnalano come potenzialmente pericoloso solo se trovato in combinazioni con altre funzioni sospette o malevole.

Defensor ID: come funziona il trojan bancario

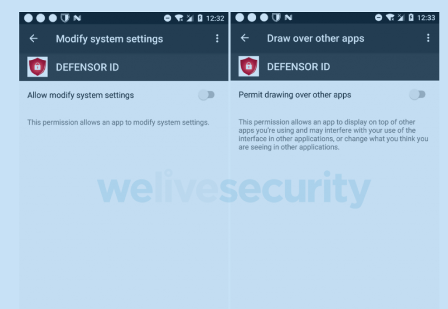

La falsa app DEFENSOR ID richiedeva all’avvio tre autorizzazioni in particolare per poter funzionare:

- Il consenso per la modifica delle impostazioni di sistema;

- Il consenso per il drawing su altre app;

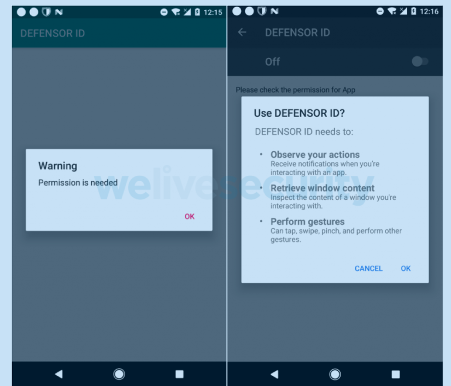

- l’attivazione dei servizi di accessibilità.

Attraverso la concessione di queste autorizzazioni l’utente incautamente dava al trojan la possibilità non solo di leggere qualsiasi testo visualizzato sullo schermo e app avviata ma anche di instaurare una comunicazione con gli attaccanti, rubando credenziali, SMS, e-mail, chiavi di criptovaluta e codici multi fattore (2FA), consentendo di fatto il controllo completo di un eventuale conto bancario online della vittima. Sono stati rilevati ben 17 comandi che la versione malevola di DEFENSOR ID poteva ottenere dalla centrale di comando presidiata dagli aggressori.

Conclusioni

In considerazione del fatto che l’app in oggetto è stata disponibile sul Play Store dal mese di febbraio di quest’anno e che l’analisi è stata condotta solo sull’ultima versione ovvero la v1.4 rilasciata il 6 maggio 2020, non è stato possibile determinare, da parte dei ricercatori, l’affidabilità delle versioni precedenti.

In ogni caso, la segnalazione responsabile inviata a Google nello scorso mese di maggio, ha prontamente consentito il ritiro dell’app dallo store. Solo successivamente sono stati pubblicati i risultati dell’indagine con tutti i dettagli e gli indici di compromissione.